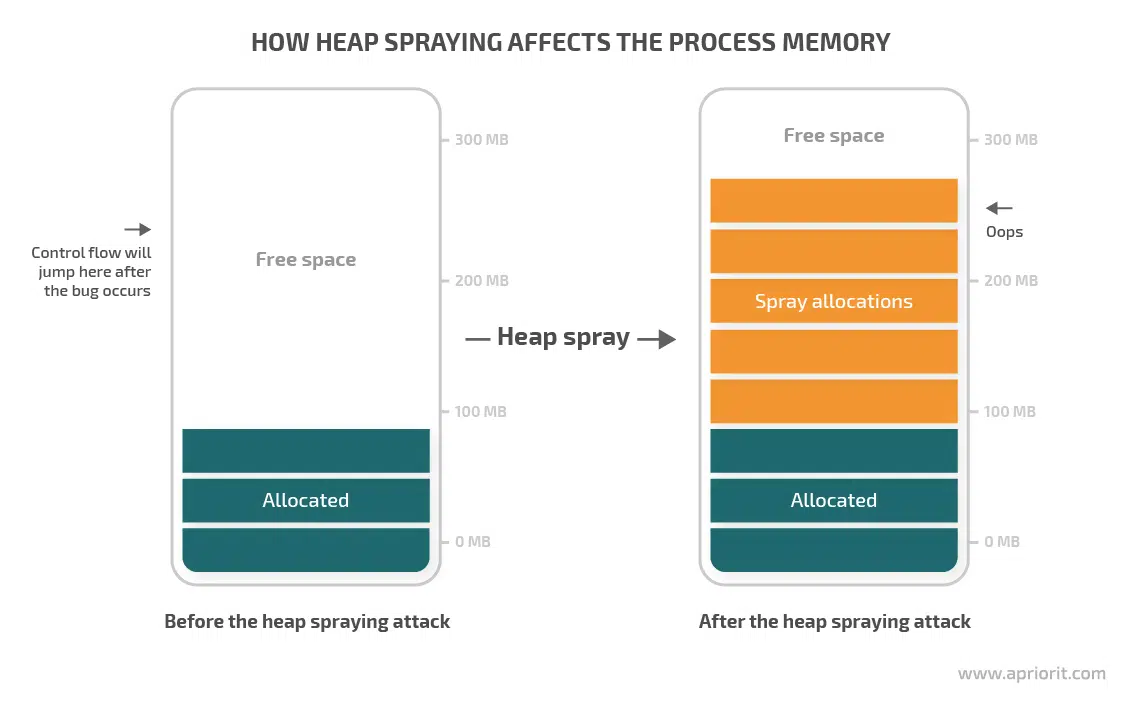

يعد رش الكومة أحد أشكال هجوم الذاكرة الذي يتضمن الكتابة فوق ذاكرة الكمبيوتر المستهدف بحمولة متعمدة من التعليمات البرمجية الضارة. ويتم بعد ذلك استخدام الكود الخبيث لزيادة فرص نجاح الهجوم، لأنه يبسط عملية استغلال الثغرة الأمنية داخل نظام الكمبيوتر. يعمل رش الكومة من خلال الاستفادة من حقيقة تخصيص الكومة بشكل متجاور. ومن خلال وجود التعليمات البرمجية الضارة في الكومة، يمكن للمهاجمين التأكد من أنه عند تشغيل التعليمات البرمجية الضعيفة، فمن المرجح أن يتم تنفيذ التعليمات البرمجية التعسفية الخاصة بهم.

تم استخدام رش الكومة في العديد من الهجمات التي تستغل تلف الذاكرة أو تصعيد الامتيازات أو الثغرات الأمنية الأخرى في البرامج. تشمل الأهداف الشائعة لهجمات رش الكومة قارئات PDF ومتصفحات الويب والتطبيقات المكتبية مثل Word وExcel. على الرغم من حقيقة أن الرش الكامي يُنظر إليه على أنه شكل صعب من أشكال الهجوم، إلا أنه ظل أداة مهمة في ترسانة المهاجم، حيث يمكن أن يسمح بالاستغلال الناجح للنظام حتى عندما يتم حظر نواقل الهجوم الأخرى.

يُشار أحيانًا إلى رش الكومة على أنه تخصيص الكومة أو هجوم الكتابة على الكومة. يمكن استخدام مثل هذا الهجوم مع تجاوز سعة المخزن المؤقت المتعدد، حيث ستجبر مثيلات متعددة لنفس الإدخال النظام على الكتابة فوق نفس منطقة ذاكرة الكومة المخصصة، مما سيؤدي في النهاية إلى تنفيذ الحمولة الضارة.

يعد رش الكومة استراتيجية معروفة لاستغلال التطبيقات الضعيفة بنجاح، ولذلك يجب على المطورين إنشاء ونشر التعليمات البرمجية باستخدام تحسينات إدارة الكومة والذاكرة، بالإضافة إلى تقنيات تجعل من الصعب أو المستحيل رش الكومة. بالإضافة إلى ذلك، يجب على المطورين استخدام ممارسات الترميز الآمنة لاختبار التطبيق بحثًا عن نقاط الضعف. يمكن لمحترفي الأمن السيبراني أيضًا استخدام التدابير الوقائية، مثل تحديث برامجهم بانتظام، للتخفيف من مخاطر هجوم رش الكومة.