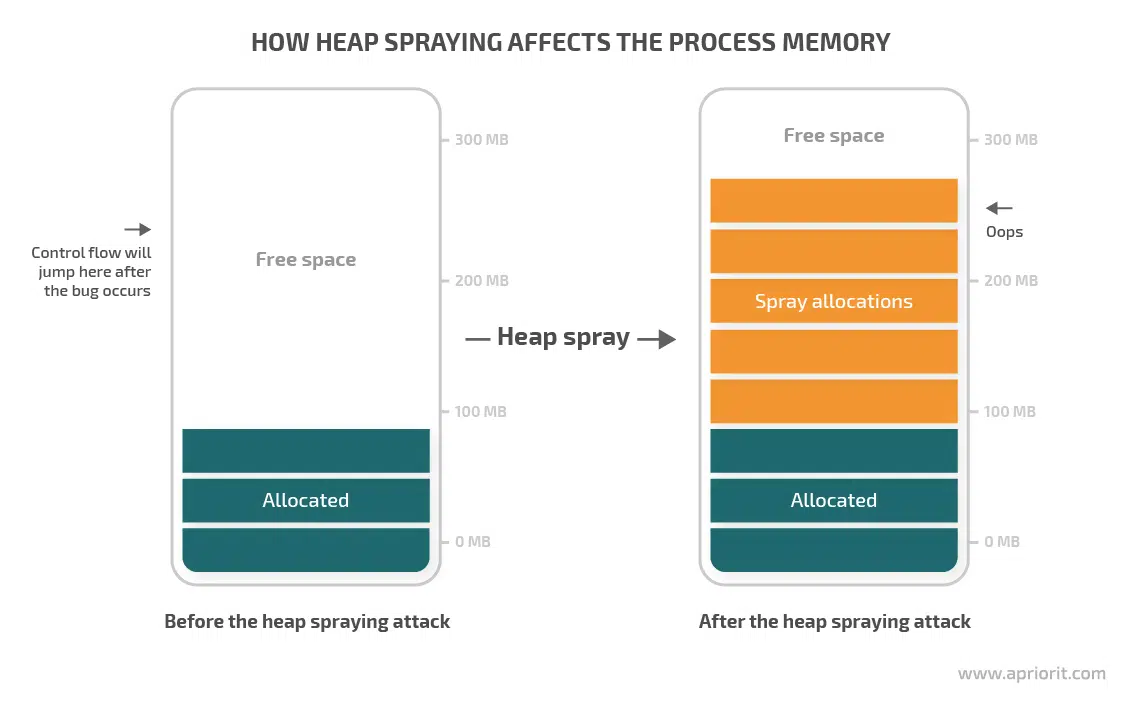

La pulvérisation du tas est une forme d'attaque de la mémoire qui consiste à écraser la mémoire d'un ordinateur cible avec une charge utile intentionnelle de code malveillant. Le code malveillant est ensuite utilisé pour augmenter les chances de réussite de l'attaque, car il simplifie le processus d'exploitation d'une vulnérabilité au sein d'un système informatique. La pulvérisation du tas fonctionne en tirant parti du fait que le tas est alloué de manière contiguë. En faisant résider le code malveillant sur le tas, les attaquants peuvent être sûrs que lorsque le code vulnérable est exécuté, il est plus probable qu'il exécute leur code arbitraire.

La pulvérisation du tas a été utilisée dans de nombreuses attaques qui exploitent la corruption de la mémoire, l'élévation des privilèges ou d'autres vulnérabilités logicielles. Les cibles les plus courantes de ces attaques sont les lecteurs PDF, les navigateurs web et les applications bureautiques telles que Word et Excel. Bien que la pulvérisation du tas soit considérée comme une forme d'attaque difficile, elle est restée un outil important dans l'arsenal d'un attaquant, car elle peut permettre l'exploitation réussie d'un système même lorsque d'autres vecteurs d'attaque ont été bloqués.

La pulvérisation du tas est aussi parfois appelée attaque par allocation du tas ou attaque par écrasement du tas. Ce type d'attaque peut être utilisé en combinaison avec un dépassement de tampon multiple, où plusieurs instances de la même entrée forceront le système à écraser la même zone de mémoire de tas allouée, ce qui finira par exécuter la charge utile malveillante.

La pulvérisation du tas est une stratégie bien connue pour exploiter avec succès une application vulnérable. Les développeurs devraient donc élaborer et déployer du code avec des optimisations de la gestion du tas et de la mémoire, ainsi que des techniques qui rendent difficile ou impossible la pulvérisation du tas. En outre, les développeurs devraient utiliser des pratiques de codage sécurisées pour tester les vulnérabilités de l'application. Les professionnels de la cybersécurité peuvent également recourir à des mesures préventives, telles que la mise à jour régulière de leurs logiciels, pour réduire le risque d'une attaque par pulvérisation du tas.