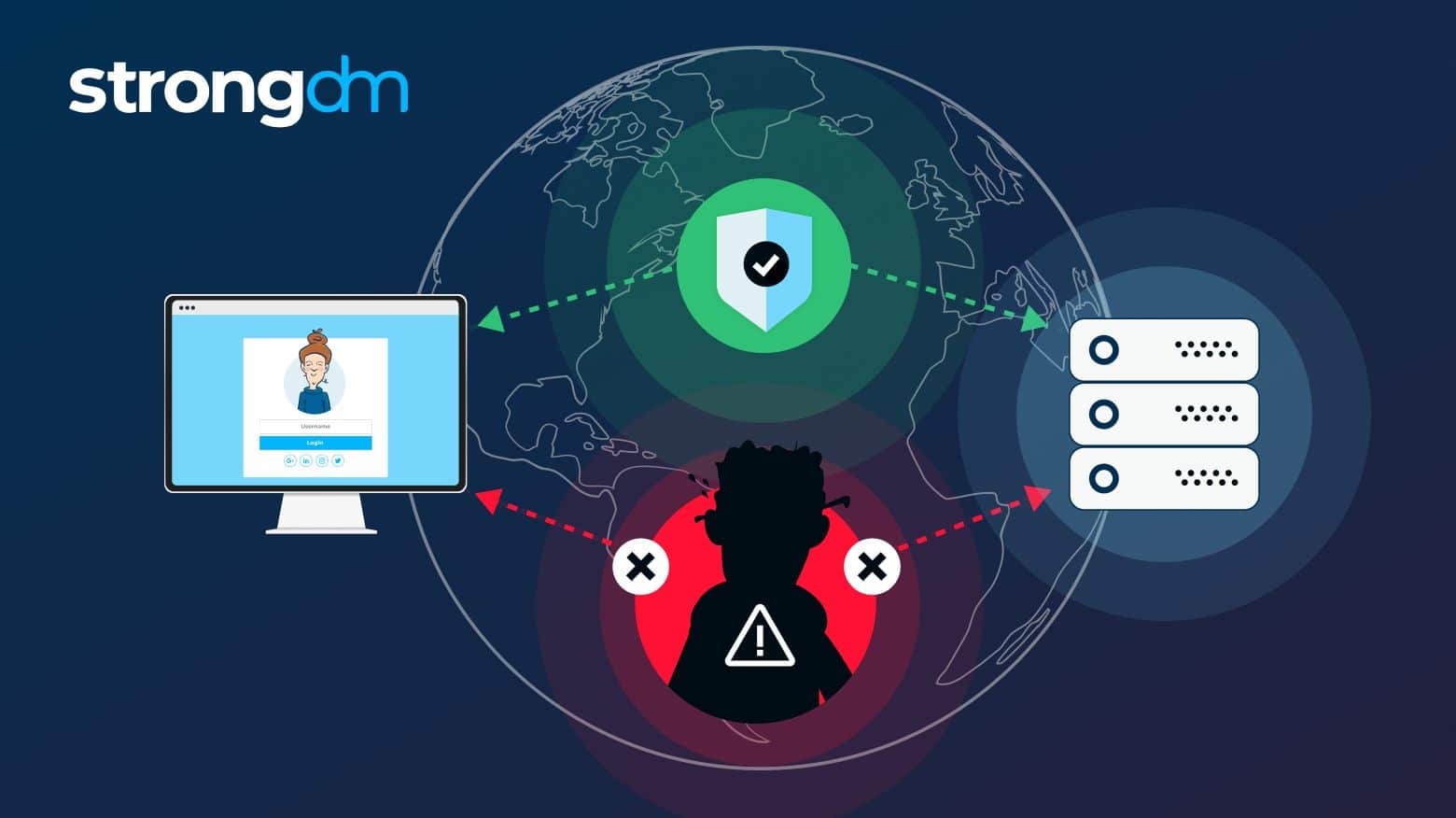

Il Man-in-the-Middle (MitM) è un attacco alle comunicazioni di dati tra due sistemi. Comporta l'intercettazione e la trasmissione di messaggi tra i due sistemi da parte di un intruso, senza che questi ne sia consapevole o autorizzato. L'aggressore può quindi origliare e alterare i dati trasmessi e ricevuti nel tentativo di accedere a informazioni sensibili o interrompere le comunicazioni.

In termini più semplici, un attacco Man-in-the-Middle funziona solitamente inserendosi nel processo di comunicazione tra due dispositivi, come il computer di un utente e il server di un sito web. Mentre sembra funzionare normalmente, l'aggressore può intercettare i dati condivisi tra i due dispositivi, come password, token di autenticazione e informazioni finanziarie.

Gli attacchi MitM possono essere eseguiti utilizzando hardware, software o una combinazione dei due. Ad esempio, l'aggressore può utilizzare un computer portatile con un adattatore wireless collegato a un router come dispositivo MitM basato su hardware. L'aggressore altera quindi l'indirizzo MAC del router in modo che corrisponda a quello del computer dell'utente, creando un ponte invisibile tra i due.

Negli attacchi MitM basati su software, il codice maligno viene iniettato nel dispositivo dell'utente o nella destinazione prevista, consentendo all'aggressore di reindirizzare, esaminare e manipolare tutte le richieste e le risposte di dati.

I motivi più comuni alla base degli attacchi Man-in-the-Middle sono il furto di informazioni sensibili, la corruzione dei dati e lo spionaggio. Gli attacchi MitM possono essere utilizzati anche per sfruttare una vulnerabilità o per dirottare una sessione web; l'attaccante può facilmente modificare le richieste e le risposte per inserire payload dannosi, registrare i dati di autenticazione del client o falsificare dati dannosi.

Per ridurre il rischio di subire un attacco MitM, è importante adottare misure per proteggere la comunicazione dei dati e le credenziali degli utenti. Queste misure dovrebbero includere l'utilizzo di protocolli sicuri e di crittografia per il trasferimento dei dati, il mantenimento di software e sistemi aggiornati e l'evitamento di reti Wi-Fi pubbliche per lo scambio di informazioni sensibili.