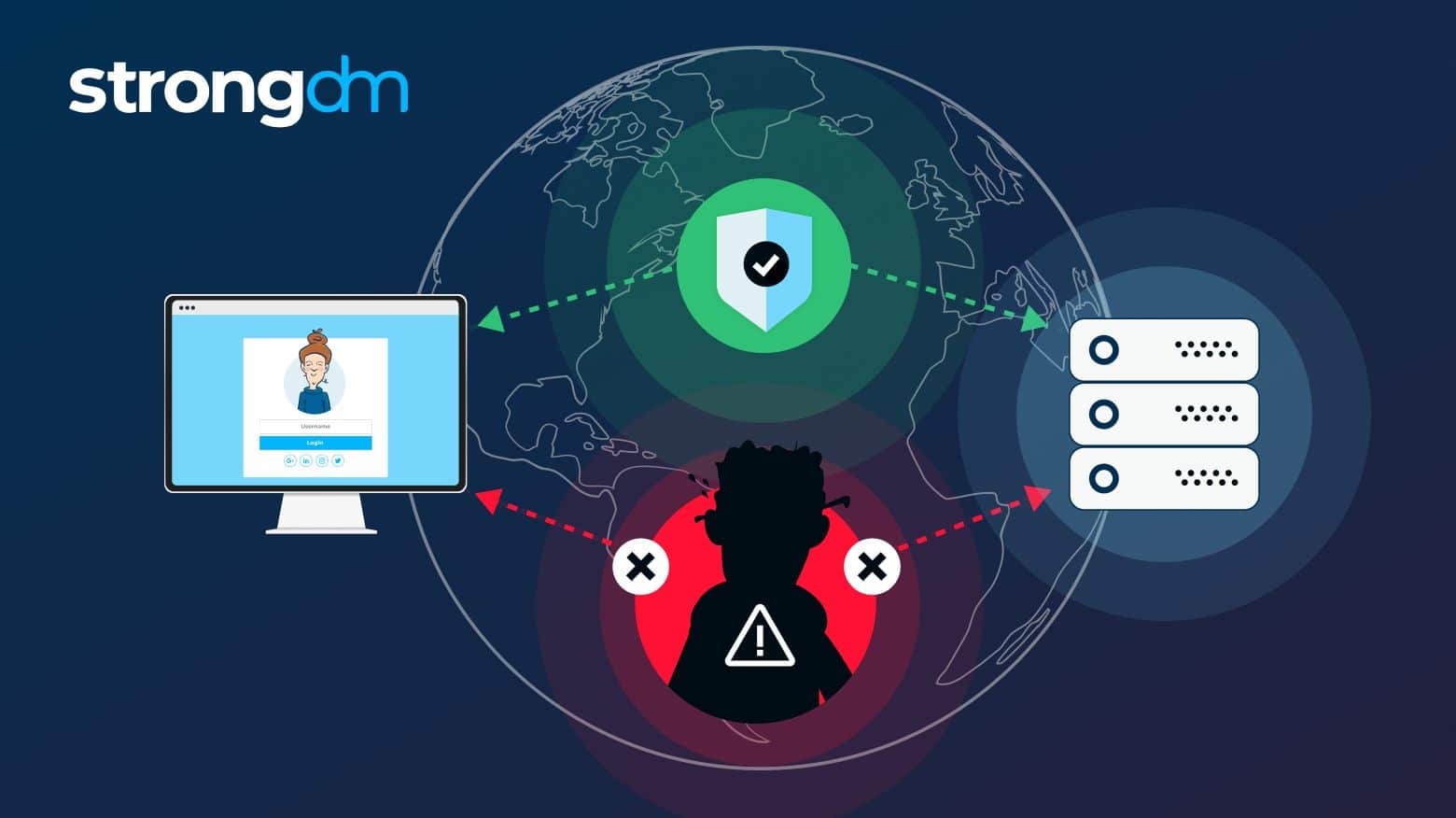

Man-in-the-Middle (MitM) é um ataque às comunicações de dados entre dois sistemas. Ele envolve um intruso que intercepta e retransmite mensagens entre os dois sistemas sem conhecimento ou permissão. Esse invasor pode então escutar e alterar os dados transmitidos e recebidos em uma tentativa de obter acesso a informações confidenciais ou interromper as comunicações.

Em termos mais simples, um ataque Man-in-the-Middle geralmente funciona inserindo-se no processo de comunicação entre dois dispositivos, como o computador de um usuário e o servidor de um site. Embora pareça estar funcionando normalmente, o invasor pode interceptar os dados que estão sendo compartilhados entre os dois dispositivos, como senhas, tokens de autenticação e informações financeiras.

Os ataques MitM podem ser realizados usando hardware, software ou uma combinação dos dois. Por exemplo, o invasor pode usar um laptop com um adaptador sem fio conectado a um roteador como um dispositivo MitM baseado em hardware. Em seguida, o invasor altera o endereço MAC do roteador para o mesmo do computador do usuário, criando uma ponte invisível entre os dois.

Nos ataques MitM baseados em software, o código malicioso é injetado no dispositivo do usuário ou no destino pretendido, permitindo que o invasor redirecione, examine e manipule todas as solicitações e respostas de dados.

Os motivos mais comuns por trás dos ataques Man-in-the-Middle são o roubo de informações confidenciais, a corrupção de dados e a espionagem. Os ataques MitM também podem ser usados para explorar uma vulnerabilidade ou sequestrar uma sessão da Web. O invasor pode modificar facilmente as solicitações e as respostas para inserir cargas úteis mal-intencionadas, registrar dados de autenticação do cliente ou forjar dados mal-intencionados.

Para reduzir o risco de ser vítima de um ataque MitM, é importante tomar medidas para proteger as comunicações de dados e as credenciais do usuário. Essas medidas devem incluir o uso de protocolos seguros e criptografia ao transferir dados, manter o software e os sistemas atualizados e evitar redes Wi-Fi públicas ao trocar informações confidenciais.