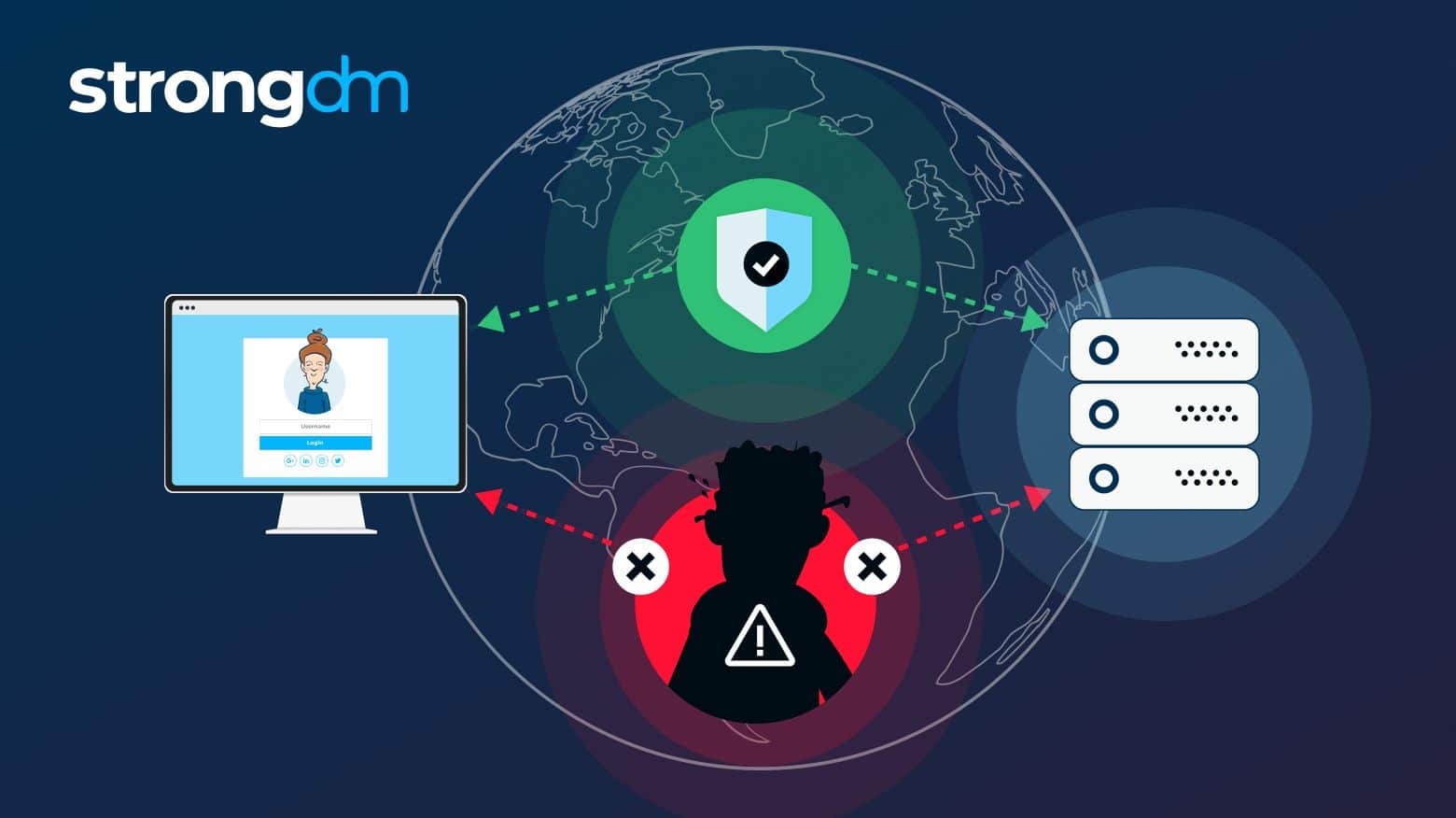

Man-in-the-Middle (MitM) es un ataque a las comunicaciones de datos entre dos sistemas. Consiste en que un intruso intercepta y retransmite mensajes entre los dos sistemas sin conocimiento ni permiso. Este atacante puede entonces espiar y alterar tanto los datos transmitidos como los recibidos en un intento de acceder a información sensible o interrumpir las comunicaciones.

En términos más sencillos, un ataque Man-in-the-Middle suele funcionar insertándose en el proceso de comunicación entre dos dispositivos, como el ordenador de un usuario y el servidor de un sitio web. Aunque parezca que funciona con normalidad, el atacante puede interceptar los datos que se comparten entre los dos dispositivos, como contraseñas, tokens de autenticación e información financiera.

Los ataques MitM pueden realizarse mediante hardware, software o una combinación de ambos. Por ejemplo, el atacante puede utilizar un ordenador portátil con un adaptador inalámbrico conectado a un router como dispositivo MitM basado en hardware. A continuación, el atacante altera la dirección MAC del router para que sea la misma que la del ordenador del usuario, creando un puente invisible entre ambos.

En los ataques MitM basados en software, se inyecta código malicioso en el dispositivo del usuario o en el destino previsto, lo que permite al atacante redirigir, examinar y manipular todas las solicitudes y respuestas de datos.

Los motivos más comunes de los ataques Man-in-the-Middle son el robo de información sensible, la corrupción de datos y el espionaje. Los ataques MitM también pueden utilizarse para explotar una vulnerabilidad o secuestrar una sesión web; el atacante puede modificar fácilmente las solicitudes y respuestas para insertar cargas maliciosas, registrar datos de autenticación del cliente o falsificar datos maliciosos.

Para reducir el riesgo de sufrir un ataque MitM, es importante tomar medidas para proteger las comunicaciones de datos y proteger las credenciales de los usuarios. Estas medidas deben incluir el uso de protocolos seguros y cifrado al transferir datos, mantener actualizados el software y los sistemas, y evitar las redes Wi-Fi públicas cuando se intercambie información sensible.