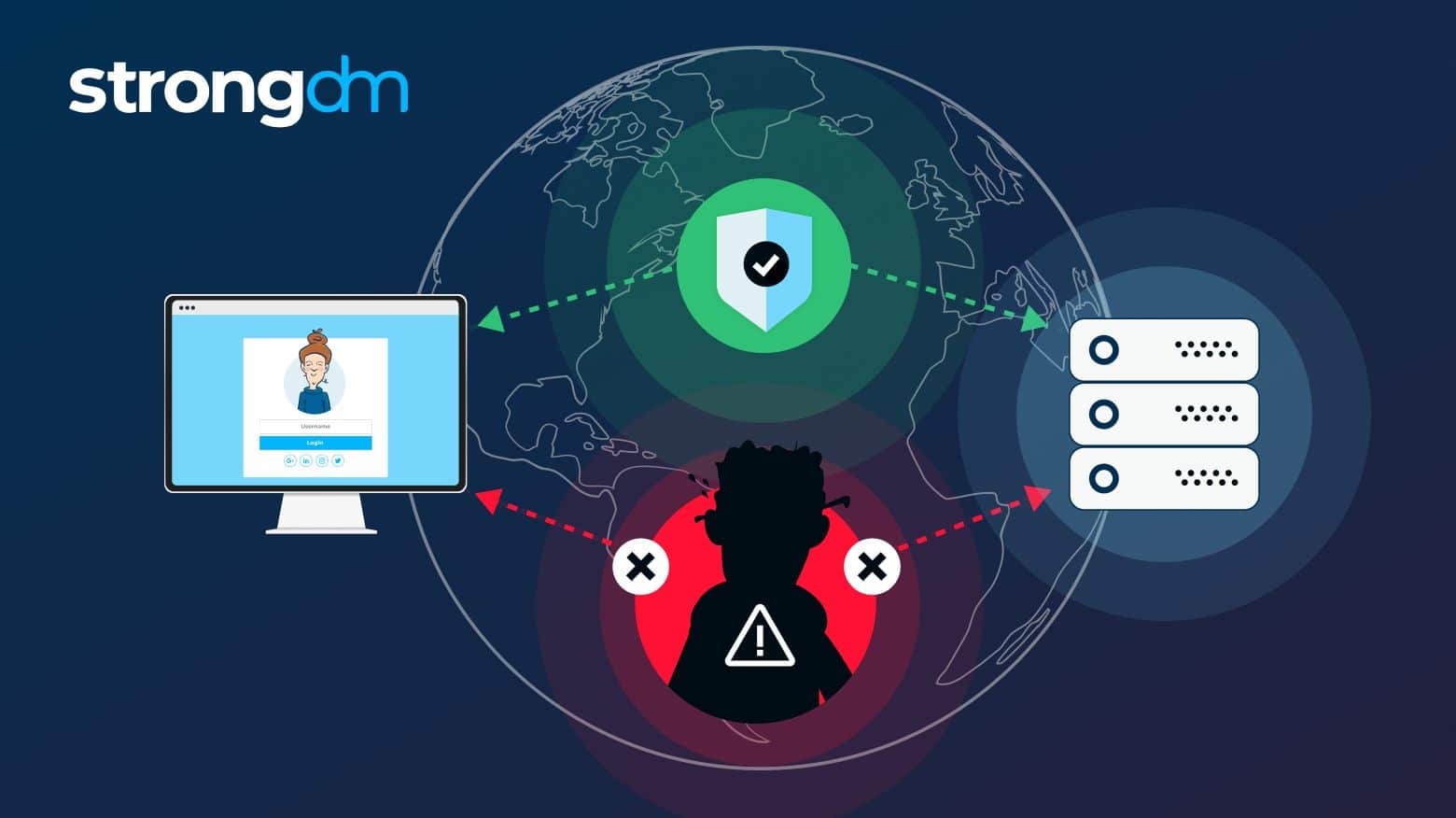

L'homme du milieu (MitM) est une attaque sur les communications de données entre deux systèmes. Elle implique qu'un intrus intercepte et relaie des messages entre les deux systèmes sans en être conscient ou sans en avoir l'autorisation. Cet attaquant peut alors écouter et modifier les données transmises et reçues dans le but d'accéder à des informations sensibles ou de perturber les communications.

En termes plus simples, une attaque de type Man-in-the-Middle fonctionne généralement en s'insérant dans le processus de communication entre deux appareils, comme l'ordinateur d'un utilisateur et le serveur d'un site web. Tout en donnant l'impression de fonctionner normalement, l'attaquant peut intercepter les données échangées entre les deux appareils, comme les mots de passe, les jetons d'authentification et les informations financières.

Les attaques MitM peuvent être réalisées à l'aide de matériel, de logiciel ou d'une combinaison des deux. Par exemple, l'attaquant peut utiliser un ordinateur portable avec un adaptateur sans fil connecté à un routeur comme dispositif MitM matériel. Il modifie ensuite l'adresse MAC du routeur pour qu'elle soit identique à celle de l'ordinateur de l'utilisateur, créant ainsi un pont invisible entre les deux.

Dans les attaques MitM basées sur un logiciel, un code malveillant est injecté dans l'appareil de l'utilisateur ou dans la destination prévue, ce qui permet à l'attaquant de rediriger, d'examiner et de manipuler toutes les demandes de données et les réponses.

Les motifs les plus courants des attaques de type Man-in-the-Middle sont le vol d'informations sensibles, la corruption de données et l'espionnage. Les attaques MitM peuvent également être utilisées pour exploiter une vulnérabilité ou détourner une session web. L'attaquant peut facilement modifier les demandes et les réponses pour insérer des charges utiles malveillantes, enregistrer les données d'authentification du client ou falsifier des données malveillantes.

Pour réduire le risque d'être victime d'une attaque MitM, il est important de prendre des mesures pour protéger les communications de données et les informations d'identification des utilisateurs. Ces mesures devraient inclure l'utilisation de protocoles sécurisés et le cryptage lors du transfert de données, la mise à jour des logiciels et des systèmes, et l'évitement des réseaux Wi-Fi publics lors de l'échange d'informations sensibles.