Heartbleed, znana również jako CVE-2014-0160, to luka w zabezpieczeniach komputera w bibliotece kryptograficznej OpenSSL. Został on wykryty w kwietniu 2014 r. i został sklasyfikowany jako problem krytyczny w systemie Common Vulnerability Scoring System (CVSS).

Błąd Heartbleed to poważna luka w zabezpieczeniach biblioteki szyfrowania OpenSSL. OpenSSL to powszechnie używana biblioteka oprogramowania do szyfrowania komunikacji internetowej. Luka umożliwia atakującym dostęp do wrażliwych danych bez żadnych mechanizmów uwierzytelniających, co czyni je bardzo niebezpiecznymi.

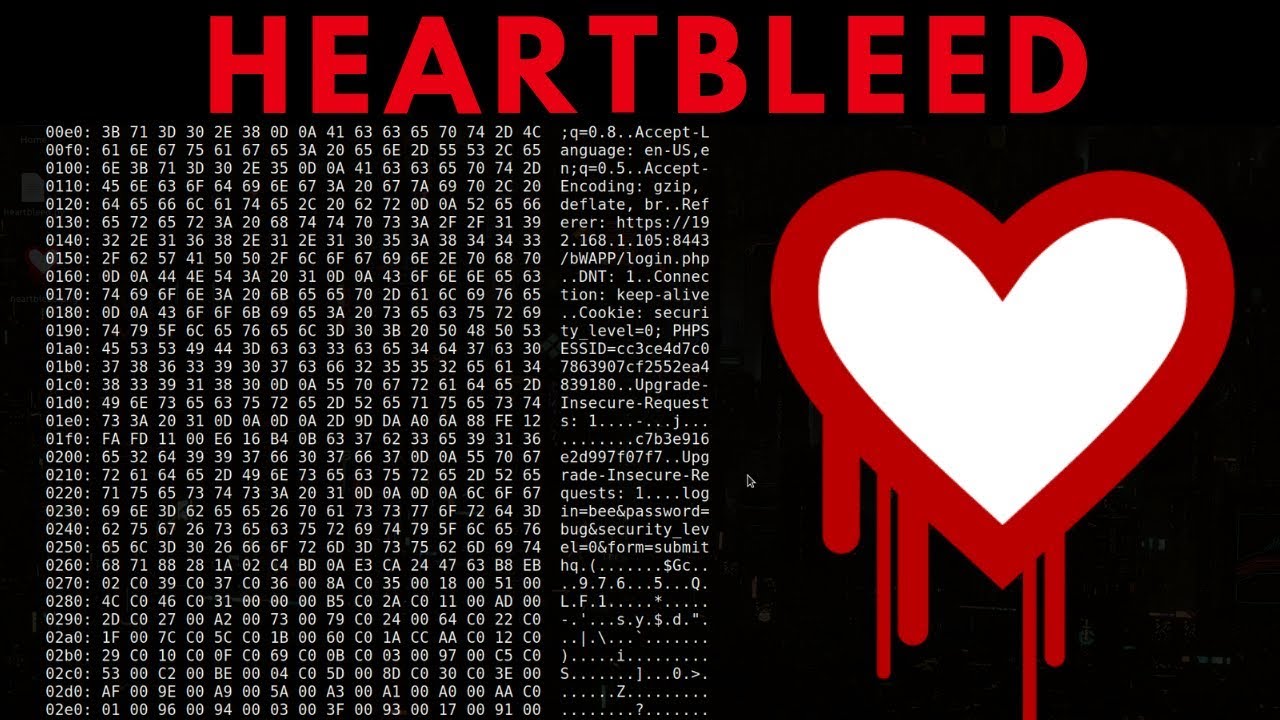

Zasadniczo błąd Heartbleed to błąd implementacji w bibliotece OpenSSL, który umożliwia atakującemu odczytanie pamięci zaszyfrowanego serwera lub klienta. Oznacza to, że tajne informacje, takie jak nazwy użytkowników, hasła, numery kart kredytowych i inne wrażliwe dane, mogą zostać ujawnione złośliwemu intruzowi. Błąd ten można wykorzystać zdalnie, a intruz może uzyskać zaszyfrowane dane, wykorzystując lukę.

Luka ta jest przykładem „przepełnienia bufora”, do którego dochodzi, gdy do programu wysyłane są dane zawierające więcej bajtów, niż jest on w stanie obsłużyć. Osoba atakująca może wykorzystać tę lukę, aby uzyskać dostęp do dowolnej pamięci w systemie docelowym, potencjalnie ujawniając tajne informacje.

Początkowo sądzono, że błąd występuje wyłącznie w systemach Linux i Unix, ale później odkryto, że dotyczy także wielu innych platform, w tym niektórych systemów mobilnych. Szacuje się, że błąd dotyczył ponad 500 milionów komputerów i systemów serwerowych, a oprogramowanie, którego dotyczył problem, zostało znalezione na prawie dwóch trzecich wszystkich serwerów internetowych w Internecie.

Błąd został szybko załatany przez dostawców, których dotyczył problem, po jego wykryciu, a w maju 2014 r. wydano łatkę eliminującą tę lukę. Łatka jest powszechnie dostępna i powinna zostać zastosowana w systemach, w których działa oprogramowanie OpenSSL, którego dotyczy problem.

Chociaż lukę odkryto ponad sześć lat temu, nadal ważne jest, aby użytkownicy aktualizowali swoje systemy do najnowszej wersji oprogramowania OpenSSL, aby zapewnić ochronę przed potencjalnymi atakującymi. Ponadto użytkownicy powinni regularnie monitorować swoje systemy pod kątem luk w zabezpieczeniach i podejmować kroki w celu zabezpieczenia swoich sieci, na przykład stosując silne hasła i uwierzytelnianie dwuskładnikowe.