Heartbleed, également connue sous le nom de CVE-2014-0160, est une vulnérabilité de sécurité informatique dans la bibliothèque de cryptographie OpenSSL. Elle a été découverte en avril 2014 et est classée comme un problème critique par le Common Vulnerability Scoring System (CVSS).

Le bug Heartbleed est une grave faille de sécurité dans la bibliothèque de cryptage OpenSSL. OpenSSL est une bibliothèque logicielle couramment utilisée pour crypter les communications Internet. La faille permet aux attaquants d'accéder à des données sensibles sans aucun mécanisme d'authentification, ce qui la rend très dangereuse.

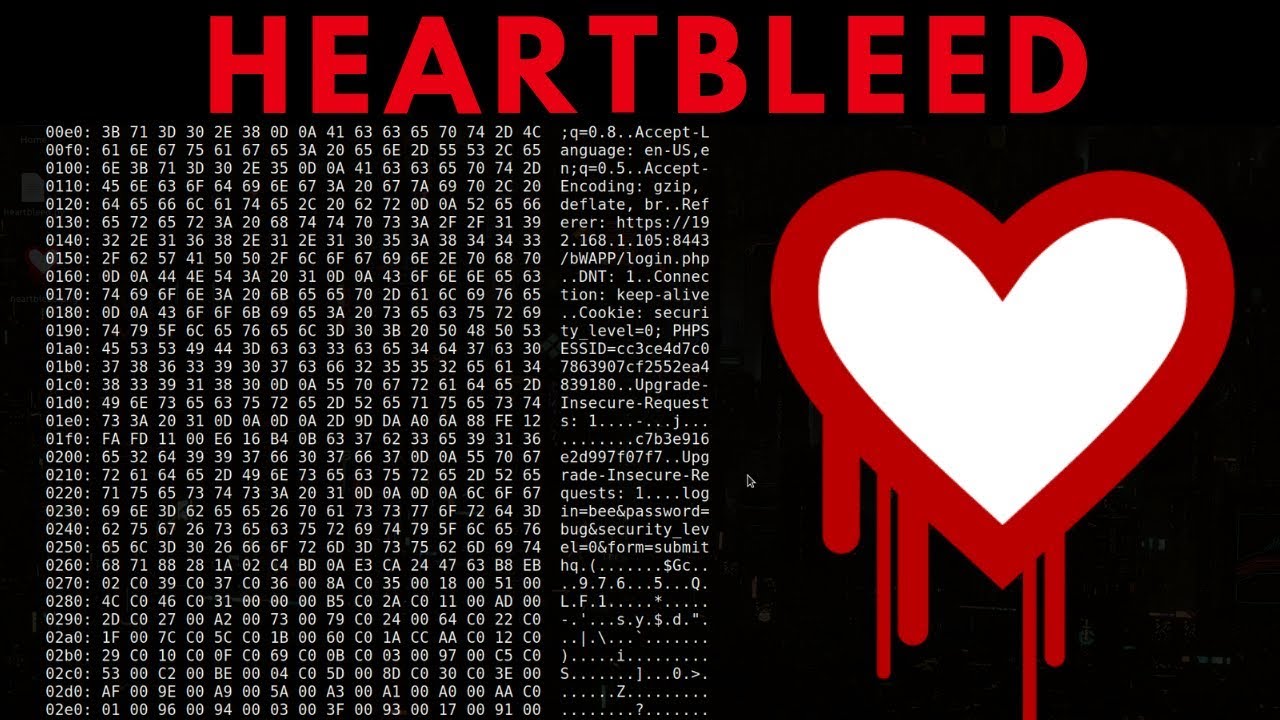

Pour l'essentiel, le bogue Heartbleed est une erreur d'implémentation dans la bibliothèque OpenSSL qui permet à un pirate de lire la mémoire du serveur ou du client crypté. Cela signifie que des informations secrètes telles que des noms d'utilisateur, des mots de passe, des numéros de carte de crédit et d'autres données sensibles peuvent être exposées à un intrus malveillant. Ce bogue peut être exploité à distance et l'intrus peut obtenir des données chiffrées en exploitant la faille.

Cette vulnérabilité est un exemple de "dépassement de mémoire tampon", qui se produit lorsque des données sont envoyées à un programme avec plus d'octets qu'il ne peut en traiter. Un attaquant peut exploiter la faille pour accéder à n'importe quelle mémoire sur le système cible, révélant potentiellement des informations secrètes.

On a d'abord cru que le bogue se limitait aux systèmes basés sur Linux et Unix, mais il s'est avéré par la suite qu'il affectait également de nombreuses autres plateformes, y compris certains systèmes mobiles. On estime que plus de 500 millions d'ordinateurs et de systèmes de serveurs ont été touchés par le bogue, et que le logiciel affecté se trouvait sur près de deux tiers de tous les serveurs web sur l'internet.

Le bogue a été rapidement corrigé par les fournisseurs concernés après sa découverte et, en mai 2014, un correctif a été publié pour corriger la vulnérabilité. Le correctif est largement disponible et doit être appliqué aux systèmes utilisant le logiciel OpenSSL concerné.

Bien que la vulnérabilité ait été découverte il y a plus de six ans, il est toujours important que les utilisateurs mettent à jour leurs systèmes avec la dernière version du logiciel OpenSSL afin d'assurer une protection contre les attaquants potentiels. En outre, les utilisateurs devraient surveiller régulièrement leurs systèmes pour détecter les vulnérabilités et prendre des mesures pour sécuriser leurs réseaux, comme l'utilisation de mots de passe forts et d'une authentification à deux facteurs.