La codifica one-hot, nota anche come codifica one-of-K o dummy, è una forma di trasformazione dei dati utilizzata in molte aree della programmazione informatica e della sicurezza informatica. Viene utilizzato per rappresentare le informazioni attraverso una matrice di valori binari. Nella codifica dei dati, il valore “caldo” è rappresentato da un “1” e i valori “freddi” sono rappresentati da uno “0”. Viene spesso utilizzato nelle tecniche di analisi dei dati come l'apprendimento automatico come un modo per creare variabili discrete da un insieme di dati.

La codifica one-hot è particolarmente utile per i dati che contengono valori categoriali, per i quali un valore ordinale non ha senso. Convertendo i valori in valori binari, una variabile categoriale può essere rappresentata utilizzando 0 e 1. È anche utile per rilevare modelli nei dati con determinate caratteristiche e valutarli.

Ad esempio, un set di dati può avere più valori categorici come sesso o regione che non hanno senso se forniti valori numerici. Applicando la codifica one-hot, a ciascun valore viene assegnato un valore binario univoco, consentendo l'analisi dei set di dati in modo significativo.

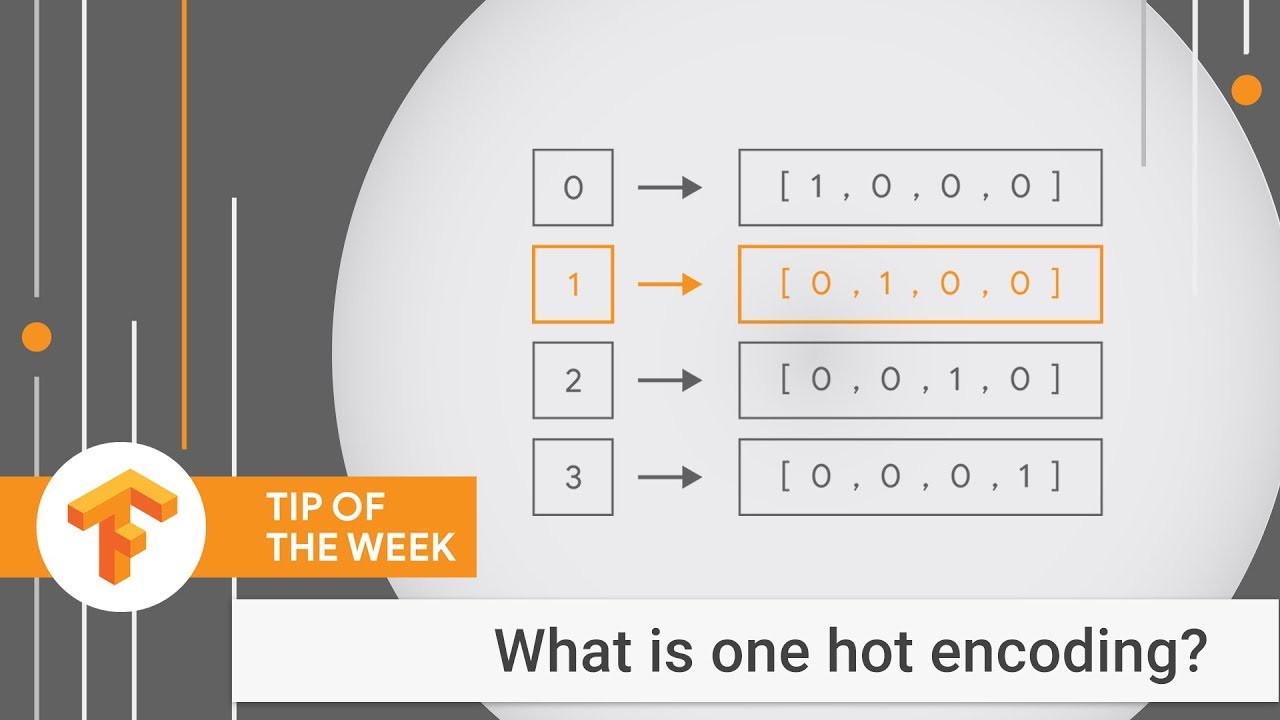

Il processo di codifica one-hot viene in genere eseguito creando prima un array binario della stessa lunghezza del numero di categorie di dati. L'array binario è composto da tutti 0 e da un singolo 1, che corrisponde alla categoria corretta. L'insieme di array binari per ciascuna categoria nel set di dati forma l'array codificato one-hot.

La codifica one-hot è comunemente utilizzata nelle applicazioni di machine learning poiché consente di rappresentare i dati in modo più significativo. Aiuta gli algoritmi a rilevare meglio i modelli, oltre a migliorare la precisione e le prestazioni. Inoltre, la codifica one-hot aiuta a impedire che le reti neurali apprendano correlazioni ed effetti errati.

Nella sicurezza informatica, la codifica one-hot viene utilizzata per trasformare i dati al fine di rilevare meglio attività anomale su sistemi e reti. Aiuta inoltre a studiare il comportamento della rete e a rilevare attività dannose come malware.