La codificación de uno en uno, también conocida como codificación de uno en K o codificación ficticia, es una forma de transformación de datos utilizada en muchas áreas de la programación informática y la ciberseguridad. Se utiliza para representar información mediante una matriz de valores binarios. En la codificación de datos, el valor "caliente" se representa con un "1" y los valores "fríos" con un "0". Suele utilizarse en técnicas de análisis de datos como el aprendizaje automático, como forma de crear variables discretas a partir de un conjunto de datos.

La codificación unívoca es especialmente útil para los datos que contienen valores categóricos, para los que un valor ordinal no tiene sentido. Al convertir los valores en valores binarios, una variable categórica puede representarse utilizando 0s y 1s. También es útil para detectar patrones en datos con determinadas características y evaluarlos.

Por ejemplo, un conjunto de datos puede tener varios valores categóricos, como el sexo o la región, que no tienen sentido si se les asignan valores numéricos. Al aplicar la codificación one-hot, se asigna a cada valor un valor binario único, lo que permite analizar los conjuntos de datos de forma significativa.

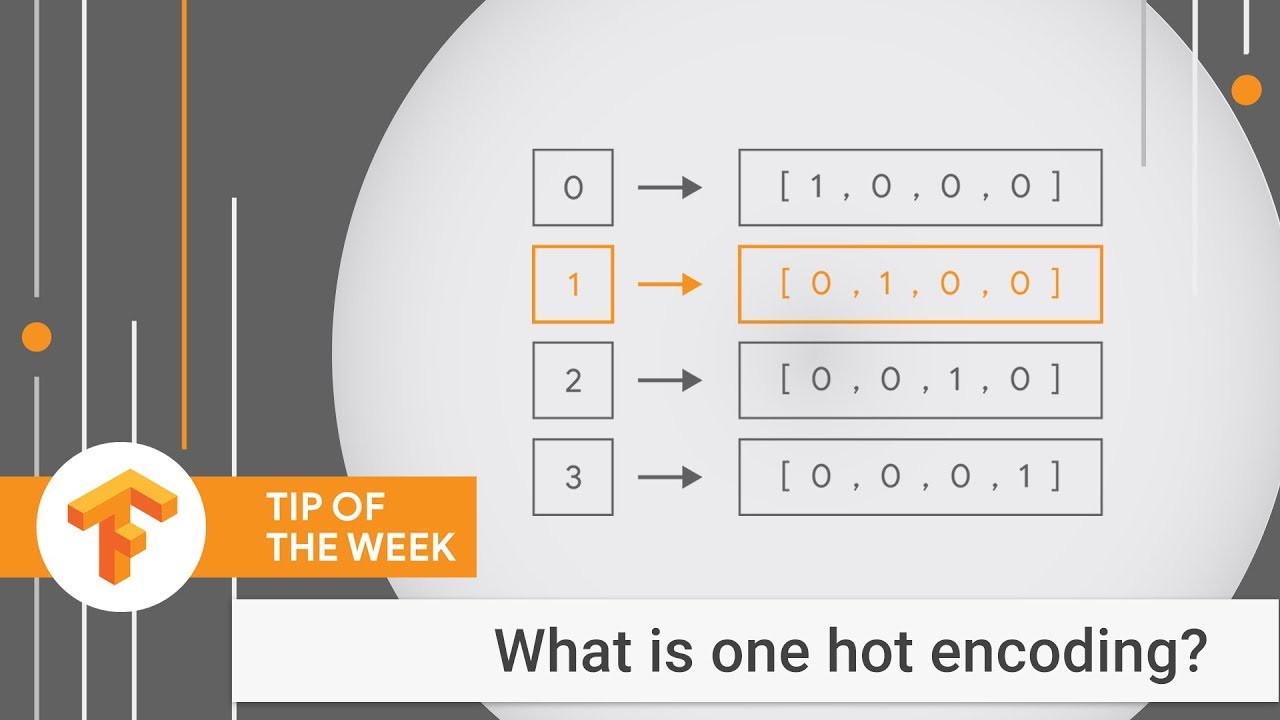

El proceso de codificación one-hot se realiza normalmente creando primero una matriz binaria de la misma longitud que el número de categorías de los datos. La matriz binaria consta de todos los 0 y un único 1, que corresponde a la categoría correcta. El conjunto de matrices binarias para cada categoría del conjunto de datos forma la matriz codificada de un solo golpe.

La codificación one-hot se utiliza habitualmente en aplicaciones de aprendizaje automático, ya que permite representar los datos de una forma más significativa. Ayuda a los algoritmos a detectar mejor los patrones y mejora la precisión y el rendimiento. Además, la codificación one-hot ayuda a evitar que las redes neuronales aprendan correlaciones y efectos erróneos.

En ciberseguridad, la codificación one-hot se utiliza para transformar datos con el fin de detectar mejor actividades anómalas en sistemas y redes. También ayuda a estudiar el comportamiento de la red y a detectar actividades maliciosas como el malware.