A ofuscação é uma técnica da ciência da computação usada para ocultar o significado e a intenção reais de um programa, tornando-o difícil de entender. Ela é usada principalmente para proteger a propriedade intelectual e o código-fonte seguro ou para impedir a engenharia reversa. Ao tornar o código-fonte do programa difícil de ler ou decifrar, ela pode ajudar a proteger os segredos comerciais de uma empresa ou outras informações confidenciais.

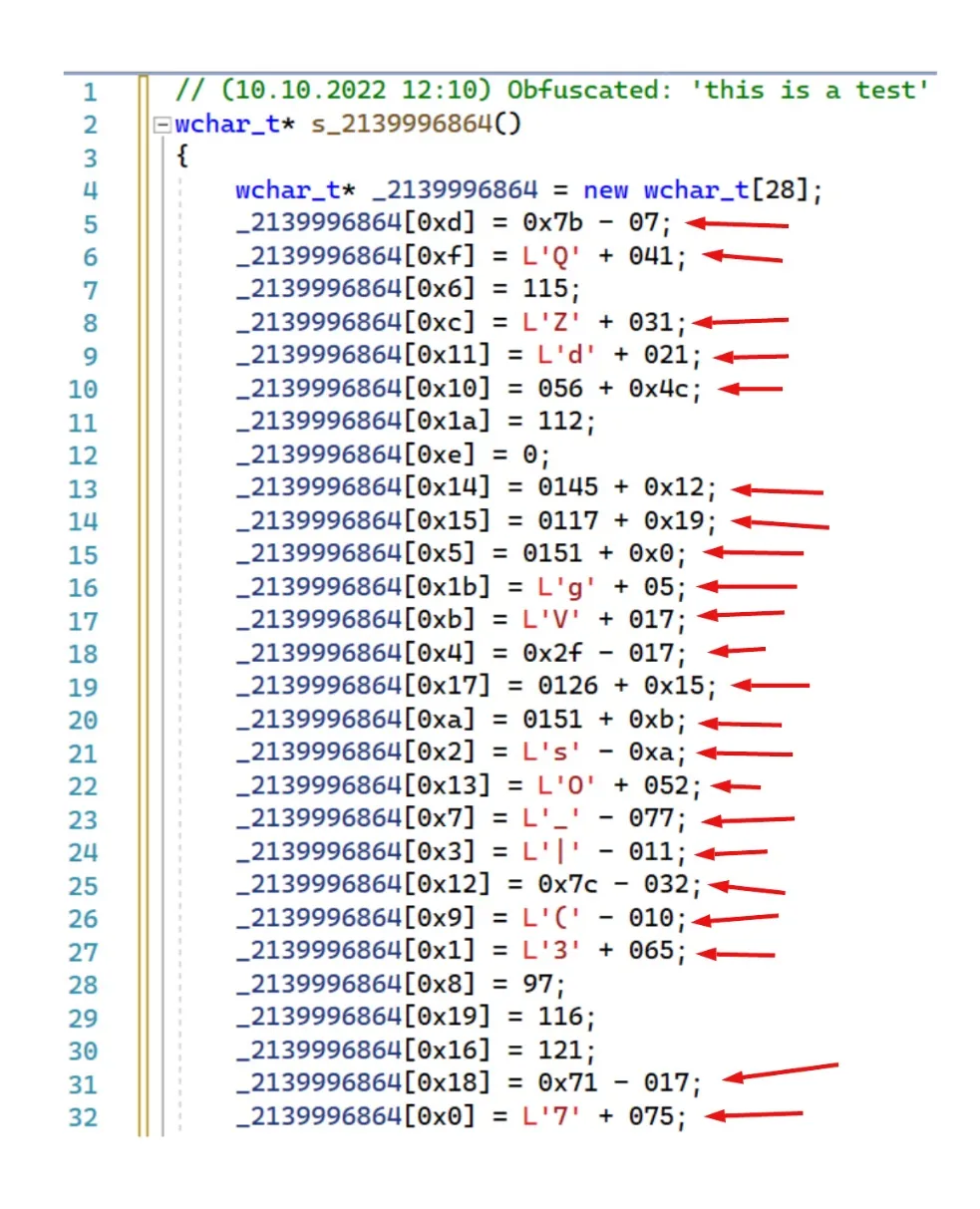

As técnicas de ofuscação podem variar desde a simples renomeação de variáveis ou funções até abordagens mais sofisticadas, como a combinação de vários métodos em um único algoritmo complexo. Vários métodos centrados no código podem ser usados para dificultar a interpretação do código. Eles podem incluir a reorganização da sequência de código, o uso de algoritmos de obscurecimento de código, várias técnicas de redução de código e criptografia.

O software moderno muitas vezes pode se beneficiar das técnicas de ofuscação devido à complexidade das linguagens dinâmicas, como o JavaScript, e ao fato de que a descompilação de um programa escrito em tal linguagem produz um código-fonte que pode ser menos legível do que em outras linguagens de programação estáticas.

A ofuscação pode ser usada por agentes mal-intencionados para ocultar a verdadeira finalidade do malware. Muitos vírus têm usado a ofuscação para dificultar a detecção e torná-los mais evasivos.

A ofuscação também é usada na segurança de computadores para evitar a engenharia reversa. Ao ofuscar o código, a engenharia reversa se torna muito mais difícil, pois é mais difícil distinguir os vários elementos do código. Como resultado, ela ajuda a proteger códigos confidenciais contra a exploração por invasores.

Em geral, a ofuscação é uma técnica importante usada por muitos desenvolvedores de software e segurança. Ela ajuda a proteger a propriedade intelectual, proteger o código-fonte e impedir a engenharia reversa. No entanto, também pode ser usada por agentes mal-intencionados para tornar o código mal-intencionado mais difícil de detectar e analisar.