La ofuscación es una técnica informática utilizada para ocultar el significado real y la intención de un programa dificultando su comprensión. Se utiliza principalmente para proteger la propiedad intelectual y asegurar el código fuente, o para evitar la ingeniería inversa. Al hacer que el código fuente del programa sea difícil de leer o descifrar, puede ayudar a proteger los secretos comerciales de una empresa u otra información sensible.

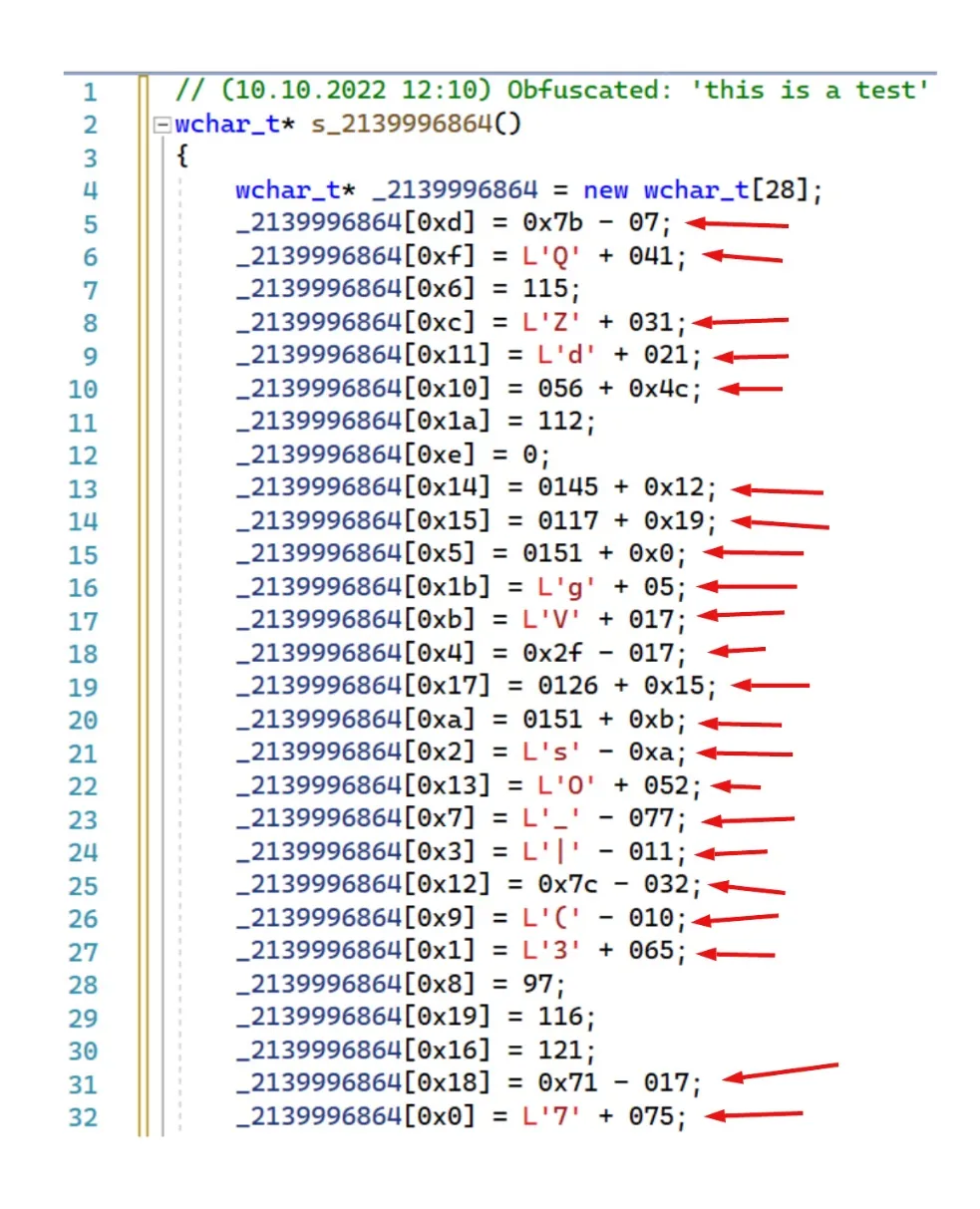

Las técnicas de ofuscación pueden ir desde el simple cambio de nombre de variables o funciones hasta enfoques más sofisticados, como la combinación de varios métodos en un único algoritmo complejo. Se pueden utilizar varios métodos centrados en el código para dificultar su interpretación. Estos pueden incluir la reorganización de la secuencia de código, el uso de algoritmos de ocultación de código, diversas técnicas de reducción de código y el cifrado.

El software moderno puede beneficiarse a menudo de las técnicas de ofuscación debido a la complejidad de los lenguajes dinámicos, como JavaScript, y al hecho de que la descompilación de un programa escrito en un lenguaje de este tipo produce un código fuente que puede ser menos legible que en otros lenguajes de programación estáticos.

Los delincuentes pueden utilizar la ofuscación para ocultar el verdadero propósito del malware. Muchos virus han utilizado la ofuscación para dificultar su detección y hacerlos más evasivos.

La ofuscación también se utiliza en seguridad informática para evitar la ingeniería inversa. Al ofuscar el código, la ingeniería inversa resulta mucho más difícil, ya que es más difícil distinguir los distintos elementos del código. Como resultado, ayuda a proteger el código sensible de ser explotado por los atacantes.

En general, la ofuscación es una técnica importante utilizada por muchos desarrolladores de software y seguridad. Ayuda a proteger la propiedad intelectual, asegurar el código fuente e impedir la ingeniería inversa. Sin embargo, también puede ser utilizada por actores maliciosos para hacer que el código malicioso sea más difícil de detectar y de analizar.