Exploit Kit é um tipo de software mal-intencionado projetado para procurar e explorar automaticamente vulnerabilidades de software de computador. Um kit de exploração geralmente inclui o código de exploração, um downloader mal-intencionado e uma estrutura de ataque que permite que o criminoso cibernético personalize seu ataque para o sistema e o aplicativo de destino.

Os kits de exploração são frequentemente usados por criminosos como um balcão único para a execução de ataques cibernéticos. O uso de um kit de exploração elimina a necessidade de um hacker experiente, pois o kit contém as ferramentas e o código necessários para encontrar e explorar vulnerabilidades em aplicativos. Os criminosos só precisam fazer um pequeno número de personalizações na carga útil, na máquina de destino e no aplicativo de destino antes de iniciar o ataque.

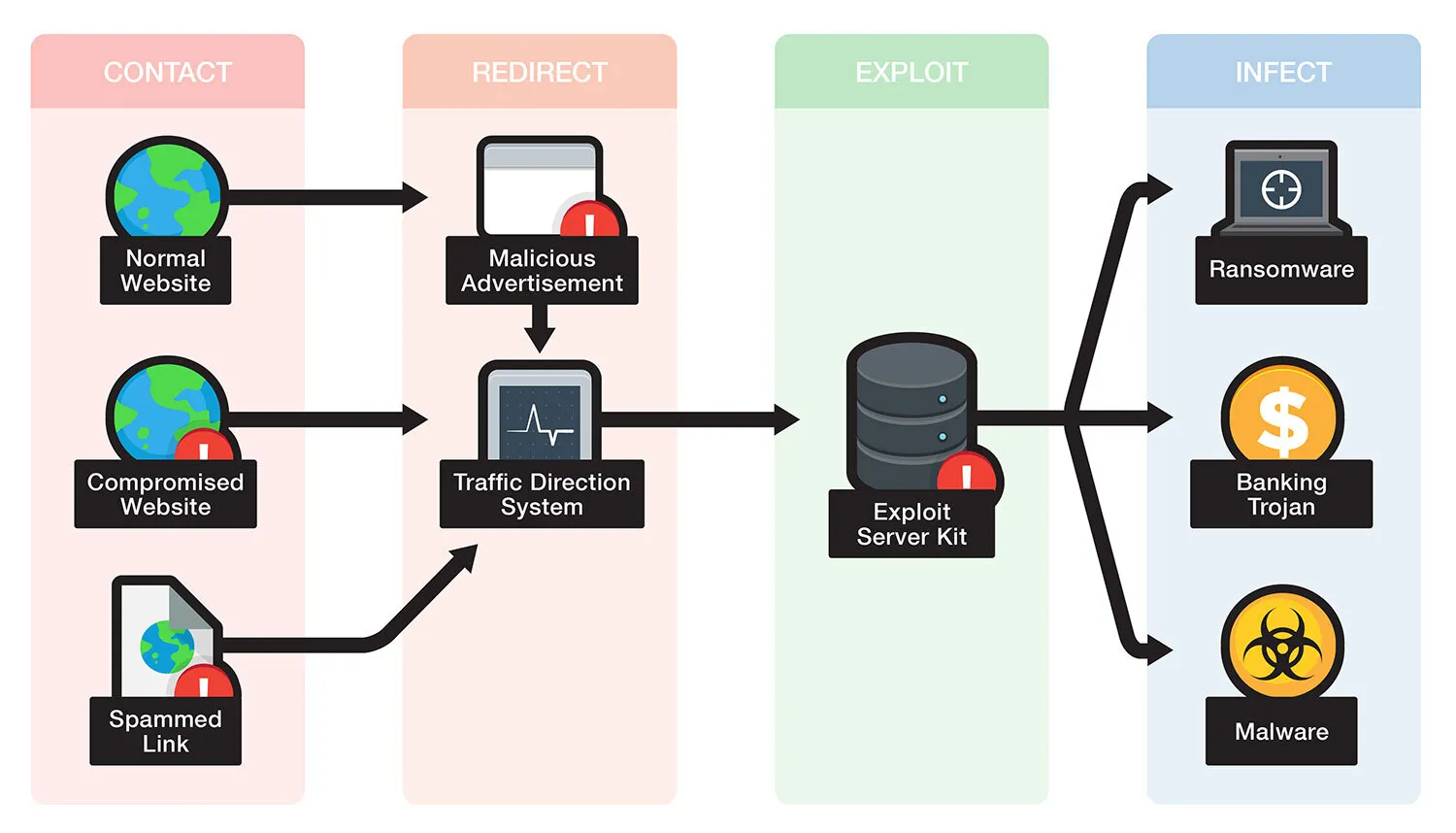

Os kits de exploração são distribuídos por vários métodos, incluindo e-mails com anexos mal-intencionados, lojas de armas on-line, sites comprometidos e redes peer-to-peer. Depois que um computador é infectado, o kit de exploração examina o sistema em busca de software vulnerável e inicia o ataque. Dependendo do kit de exploração específico que estiver sendo usado, o ataque normalmente tentará fazer download de programas mal-intencionados adicionais ou redirecionar a vítima para sites mal-intencionados.

Muitos kits de exploração são projetados com modularidade e flexibilidade em mente. Isso permite que os criminosos cibernéticos os personalizem de forma rápida e fácil para vários aplicativos e alvos diferentes. Além disso, os criminosos cibernéticos podem manter determinados componentes de seus kits de exploração em segredo, dificultando a análise e a identificação do ataque pelos pesquisadores de segurança.

Os kits de exploração podem ser usados para diversos fins mal-intencionados, como a instalação de ransomware, o roubo de informações confidenciais e a disseminação de outros programas mal-intencionados. Os especialistas em segurança recomendam que as organizações empreguem uma abordagem de segurança em camadas para proteger suas redes contra kits de exploração. Isso inclui o uso de firewalls, software antivírus atualizado e correção de vulnerabilidades de software o mais rápido possível.