Un kit d'exploitation est un type de logiciel malveillant conçu pour rechercher et exploiter automatiquement les vulnérabilités des logiciels informatiques. Un kit d'exploitation comprend généralement le code d'exploitation, un téléchargeur malveillant et un cadre d'attaque qui permet au cybercriminel d'adapter son attaque au système et à l'application cibles.

Les kits d'exploitation sont souvent utilisés par les criminels comme un guichet unique pour exécuter des cyberattaques. L'utilisation d'un kit d'exploitation ne nécessite pas l'intervention d'un pirate expérimenté, car le kit contient les outils et le code nécessaires pour trouver et exploiter les vulnérabilités des applications. Les criminels n'ont qu'à apporter quelques modifications à la charge utile, à la machine cible et à l'application cible avant de lancer l'attaque.

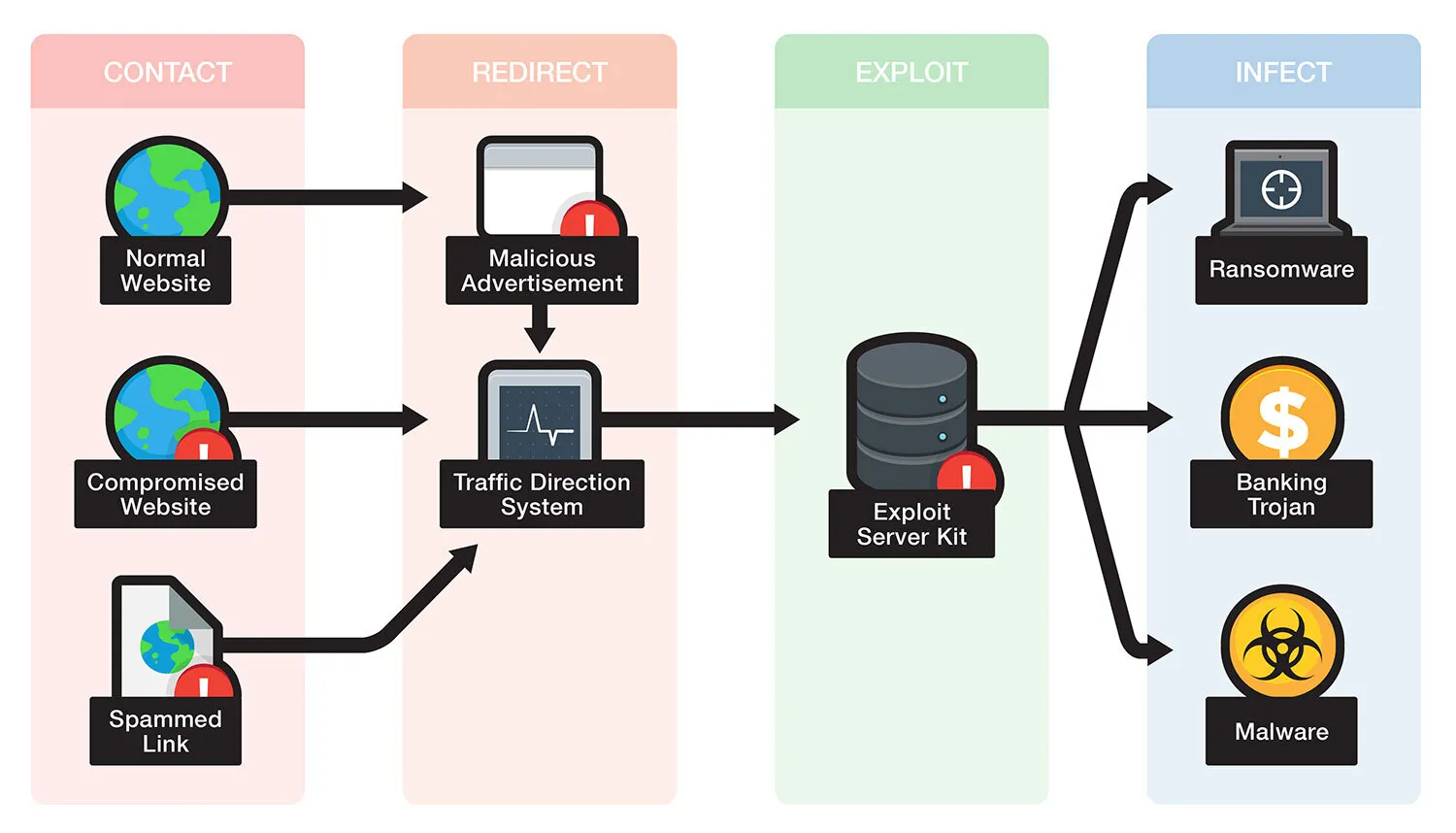

Les kits d'exploitation sont distribués par diverses méthodes, notamment par des courriels contenant des pièces jointes malveillantes, des boutiques d'armes en ligne, des sites web compromis et des réseaux peer-to-peer. Une fois l'ordinateur infecté, le kit d'exploitation analyse le système à la recherche de logiciels vulnérables et lance son attaque. Selon le kit d'exploitation utilisé, l'attaque tente généralement de télécharger d'autres programmes malveillants ou de rediriger la victime vers des sites web malveillants.

De nombreux kits d'exploitation sont conçus dans un souci de modularité et de flexibilité. Cela permet aux cybercriminels de les adapter rapidement et facilement à diverses applications et à différentes cibles. En outre, les cybercriminels peuvent garder secrets certains composants de leurs kits d'exploitation, ce qui complique l'analyse et l'identification de l'attaque par les chercheurs en sécurité.

Les kits d'exploitation peuvent être utilisés à diverses fins malveillantes, telles que l'installation de ransomwares, le vol d'informations confidentielles et la diffusion d'autres programmes malveillants. Les experts en sécurité recommandent aux entreprises d'adopter une approche de sécurité à plusieurs niveaux pour protéger leurs réseaux contre les exploit kits. Il s'agit notamment d'utiliser des pare-feux, des logiciels antivirus à jour et de corriger les vulnérabilités des logiciels dès que possible.