Exploit Kit es un tipo de software malicioso diseñado para buscar y explotar automáticamente vulnerabilidades de software informático. Un kit de explotación suele incluir el código de explotación, un descargador malicioso y un marco de ataque que permite al ciberdelincuente personalizar su ataque al sistema y la aplicación de destino.

Los delincuentes suelen utilizar los kits de explotación como una ventanilla única para ejecutar ciberataques. El uso de un kit de exploits elimina la necesidad de contar con un hacker experto, ya que el kit contiene las herramientas y el código necesarios para encontrar y explotar vulnerabilidades en las aplicaciones. Los delincuentes sólo tienen que realizar un pequeño número de personalizaciones en la carga útil, la máquina de destino y la aplicación de destino antes de lanzar el ataque.

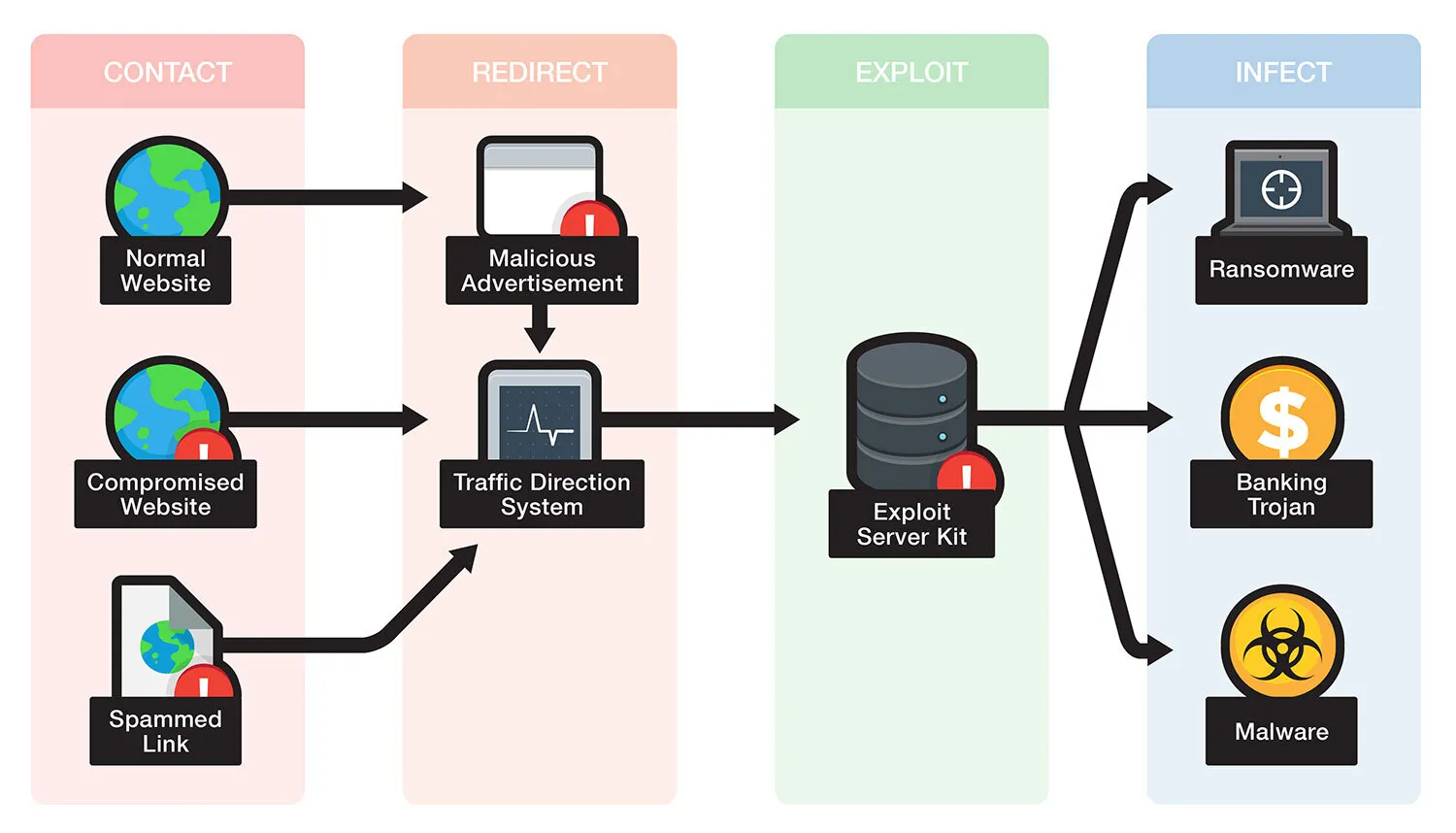

Los kits de exploits se distribuyen a través de diversos métodos, como correos electrónicos que incluyen archivos adjuntos maliciosos, tiendas de armas en línea, sitios web comprometidos y redes peer-to-peer. Una vez infectado un ordenador, el kit de explotación escaneará el sistema en busca de software vulnerable y lanzará su ataque. Dependiendo del kit de exploits específico que se utilice, el ataque normalmente intentará descargar programas maliciosos adicionales o redirigir a la víctima a sitios web maliciosos.

Muchos kits de exploits se diseñan pensando en la modularidad y la flexibilidad. Esto permite a los ciberdelincuentes personalizarlos rápida y fácilmente para diversas aplicaciones y diferentes objetivos. Además, los ciberdelincuentes pueden mantener en secreto determinados componentes de sus kits de exploits, lo que dificulta a los investigadores de seguridad el análisis y la identificación del ataque.

Los kits de exploits pueden utilizarse para diversos fines maliciosos, como instalar ransomware, robar información confidencial y difundir otros programas maliciosos. Los expertos en seguridad recomiendan que las organizaciones empleen un enfoque de seguridad por capas para proteger sus redes de los kits de exploits. Esto incluye el uso de cortafuegos, software antivirus actualizado y la aplicación de parches a las vulnerabilidades del software lo antes posible.