L'attacco alla catena di approvvigionamento, noto anche come compromissione della catena di approvvigionamento, è un tipo di attacco informatico che prevede l'infiltrazione di un avversario nella catena di approvvigionamento di un'organizzazione per ottenere l'accesso alla rete, ai dati o ai sistemi. Questo tipo di attacco è particolarmente efficace e difficile da difendere perché si rivolge a un anello debole di un sistema che spesso passa inosservato rispetto ad altre parti dell'organizzazione.

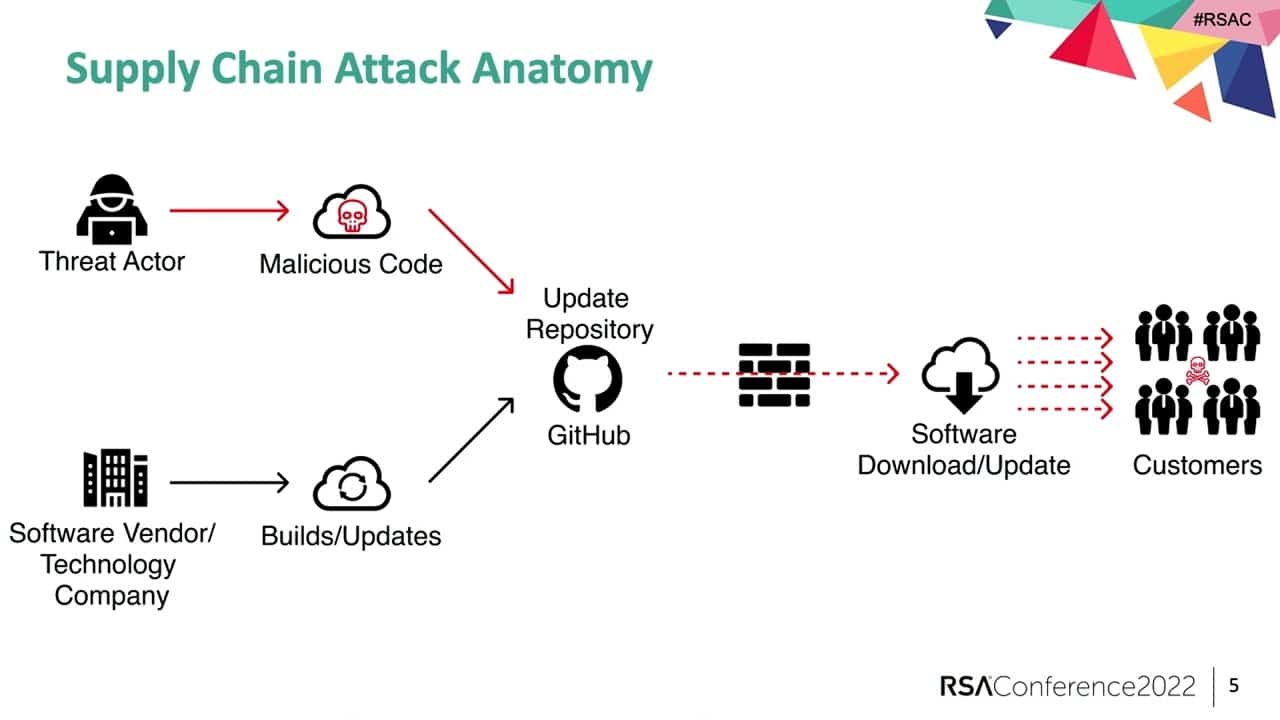

Un attacco alla catena di fornitura inizia con l'accesso da parte di un avversario a un singolo punto vulnerabile della catena di fornitura, che può includere prodotti non protetti, aggiornamenti software corrotti o componenti hardware dannosi. Questa infiltrazione iniziale può essere utilizzata come porta d'accesso a un sistema più ampio, consentendo all'attore malintenzionato di accedere all'intera catena. Di conseguenza, i dati e i sistemi dell'organizzazione sono a rischio di compromissione.

L'impatto di un attacco riuscito alla catena di approvvigionamento può essere grande a causa del potenziale di contaminazione diffusa. In questo caso, una singola violazione può facilmente trasformarsi in un'epidemia, dal momento che tutti i componenti della catena di fornitura vengono colpiti. Inoltre, le organizzazioni spesso scoprono la presenza di componenti dannosi solo quando è troppo tardi, rendendo questi attacchi difficili da difendere.

Per proteggersi dagli attacchi alla catena di fornitura, le organizzazioni devono investire in solide misure di sicurezza informatica che prevedono la valutazione e il monitoraggio regolari della catena di fornitura per individuare eventuali vulnerabilità. Inoltre, devono assicurarsi che i loro partner della catena di fornitura dispongano di misure di sicurezza adeguate per proteggersi da questo tipo di attacchi. Infine, le organizzazioni dovrebbero eseguire test indipendenti su tutti gli aggiornamenti e i componenti prima che vengano integrati nei loro sistemi.