L'attaque de la chaîne d'approvisionnement, également connue sous le nom de compromission de la chaîne d'approvisionnement, est un type de cyberattaque qui implique qu'un adversaire infiltre la chaîne d'approvisionnement d'une organisation pour accéder à son réseau, à ses données ou à ses systèmes. Ce type d'attaque est particulièrement efficace et difficile à défendre car il cible un maillon faible d'un système qui passe souvent inaperçu par rapport à d'autres parties de l'organisation.

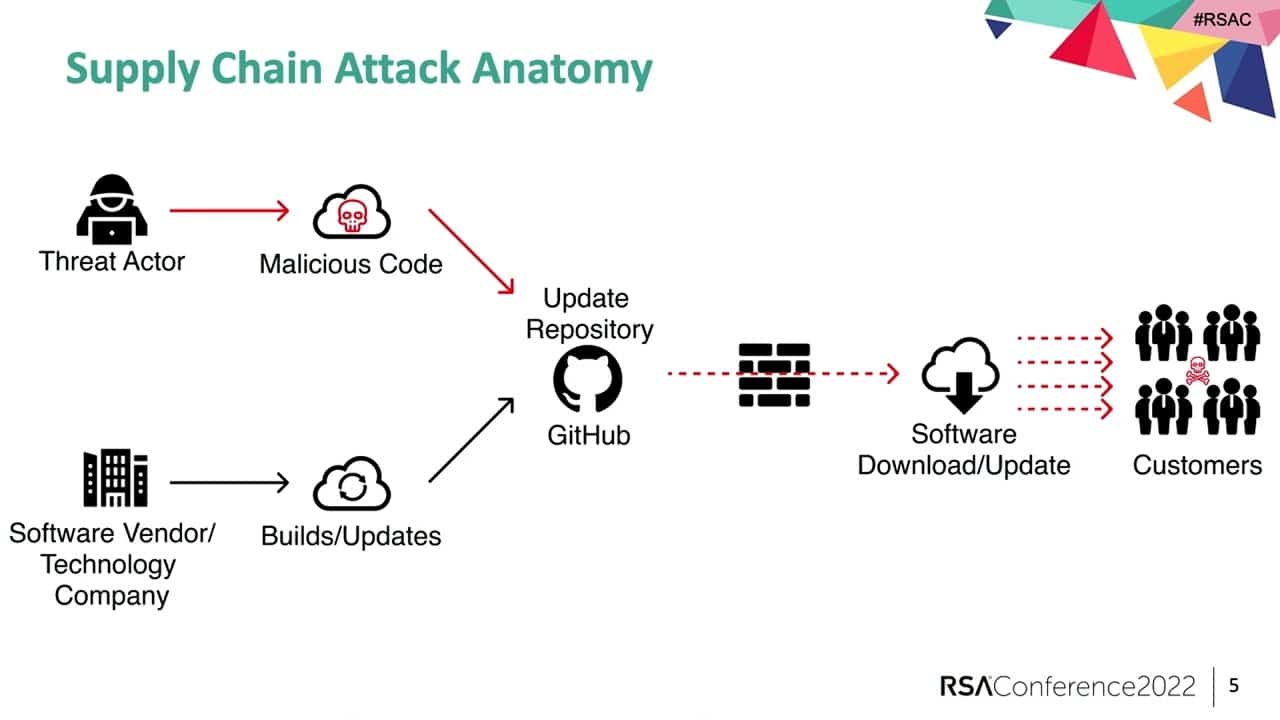

Une attaque de la chaîne d'approvisionnement commence par l'accès d'un adversaire à un seul point vulnérable de la chaîne d'approvisionnement, qui peut comprendre des produits non sécurisés, des mises à jour logicielles corrompues ou des composants matériels malveillants. Cette infiltration initiale peut alors être utilisée comme une porte d'entrée vers le système plus large, permettant à l'acteur malveillant d'accéder à l'ensemble de la chaîne. Les données et les systèmes de l'organisation risquent alors d'être compromis.

L'impact d'une attaque réussie de la chaîne d'approvisionnement peut être important en raison du potentiel de contamination à grande échelle. Dans ce cas, une seule brèche peut facilement se transformer en épidémie, car tous les composants de la chaîne d'approvisionnement sont touchés. En outre, les organisations ne découvrent souvent la présence de composants malveillants que trop tard, ce qui rend ces attaques difficiles à défendre.

Pour se protéger contre les attaques de la chaîne d'approvisionnement, les entreprises doivent investir dans des mesures de cybersécurité solides qui impliquent d'évaluer et de surveiller régulièrement leur chaîne d'approvisionnement afin d'en détecter les vulnérabilités. En outre, elles doivent s'assurer que leurs partenaires de la chaîne d'approvisionnement ont mis en place des mesures de sécurité adéquates pour se protéger contre ce type d'attaque. Enfin, les organisations devraient effectuer des tests indépendants de toutes les mises à jour et de tous les composants avant de les intégrer dans leurs systèmes.