Un sistema di prevenzione delle intrusioni (IPS) è un tipo di sistema di sicurezza di rete che monitora una rete di computer o un sistema protetto per attività dannose o violazioni delle policy. Gli IPS utilizzano una varietà di tecniche di sicurezza per rilevare e prevenire il traffico dannoso, come l'analisi del protocollo, il rilevamento basato su anomalie e il rilevamento basato sulla firma. Le tipiche tecniche di rilevamento basate sulle firme IPS includono firme di virus e worm, blacklist di modelli di attacco noti e controlli di integrità.

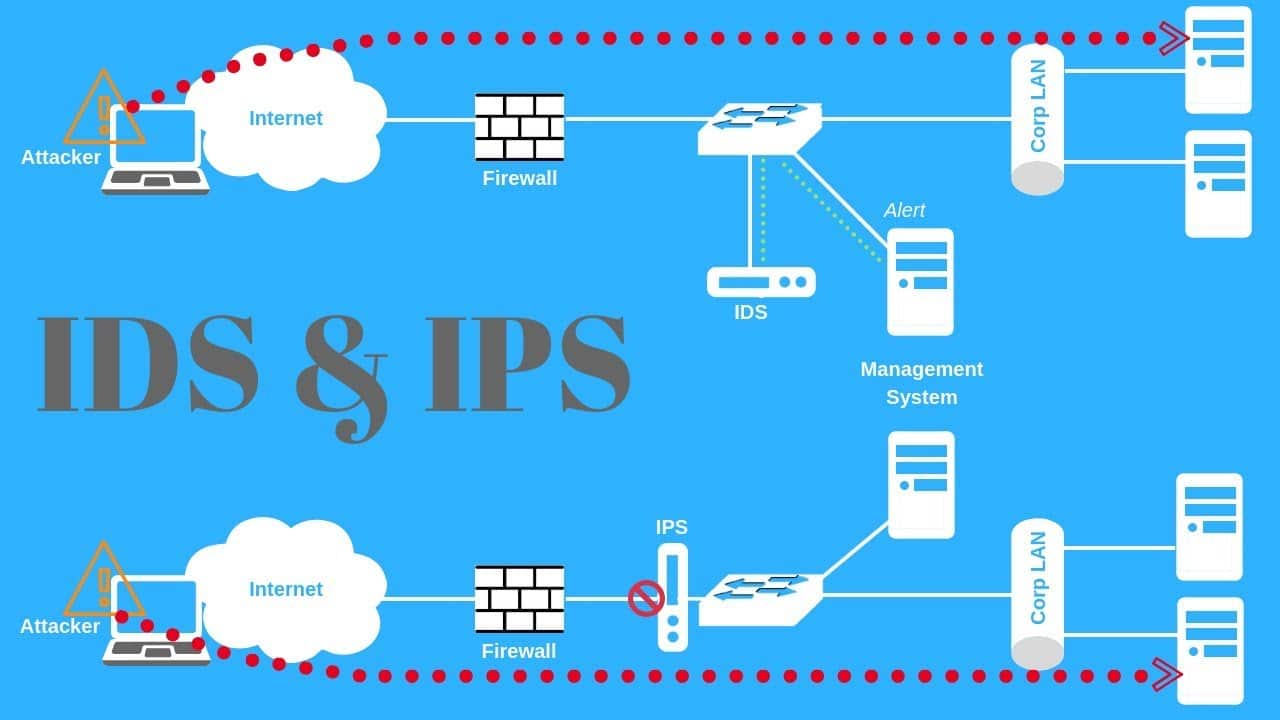

L'IPS viene solitamente implementato nelle reti perimetrali per proteggere dagli attacchi esterni, ma può essere implementato anche nelle reti locali (LAN). Nelle reti perimetrali, l'IPS ispeziona tutto il traffico in entrata e in uscita dalla rete. Quando si verificano violazioni del traffico, l'IPS può impedire al traffico dannoso di entrare nella rete e avvertire l'amministratore.

Oltre al monitoraggio del traffico, l’IPS può anche tentare di interrompere in modo permanente attività sospette. Questo è noto come Intrusion Prevention Technologies o IPT e consiste in pratiche come la distruzione di comunicazioni dannose attive, la risposta con informazioni false a segnali di controllo dannosi e il blocco degli indirizzi IP di origine del traffico sospetto.

L'IPS può essere utilizzato anche in combinazione con altre tecnologie come i firewall per fornire ulteriori livelli di sicurezza. L'IPS può anche funzionare in tandem con altri sistemi di sicurezza come software antivirus e anti-spam.

I sistemi di prevenzione delle intrusioni sono un modo efficace per proteggere le reti da attività dannose, ma non sono a prova di errore. Gli IPS possono produrre falsi positivi, quando il traffico buono viene erroneamente identificato come dannoso. Possono anche verificarsi falsi negativi, quando il traffico dannoso passa inosservato. Il modo più efficace di utilizzare gli IPS è quello di abbinarli ad altri dispositivi di sicurezza e di utilizzarli insieme a una politica di sicurezza ben definita.