Un système de prévention des intrusions (IPS) est un type de système de sécurité réseau qui surveille un réseau informatique ou un système protégé à la recherche d'activités malveillantes ou de violations de règles. Les IPS utilisent diverses techniques de sécurité pour détecter et empêcher le trafic malveillant, telles que l'analyse des protocoles, la détection basée sur les anomalies et la détection basée sur les signatures. Les techniques typiques de détection basées sur les signatures comprennent les signatures de virus et de vers, la mise sur liste noire de modèles d'attaque connus et les contrôles d'intégrité.

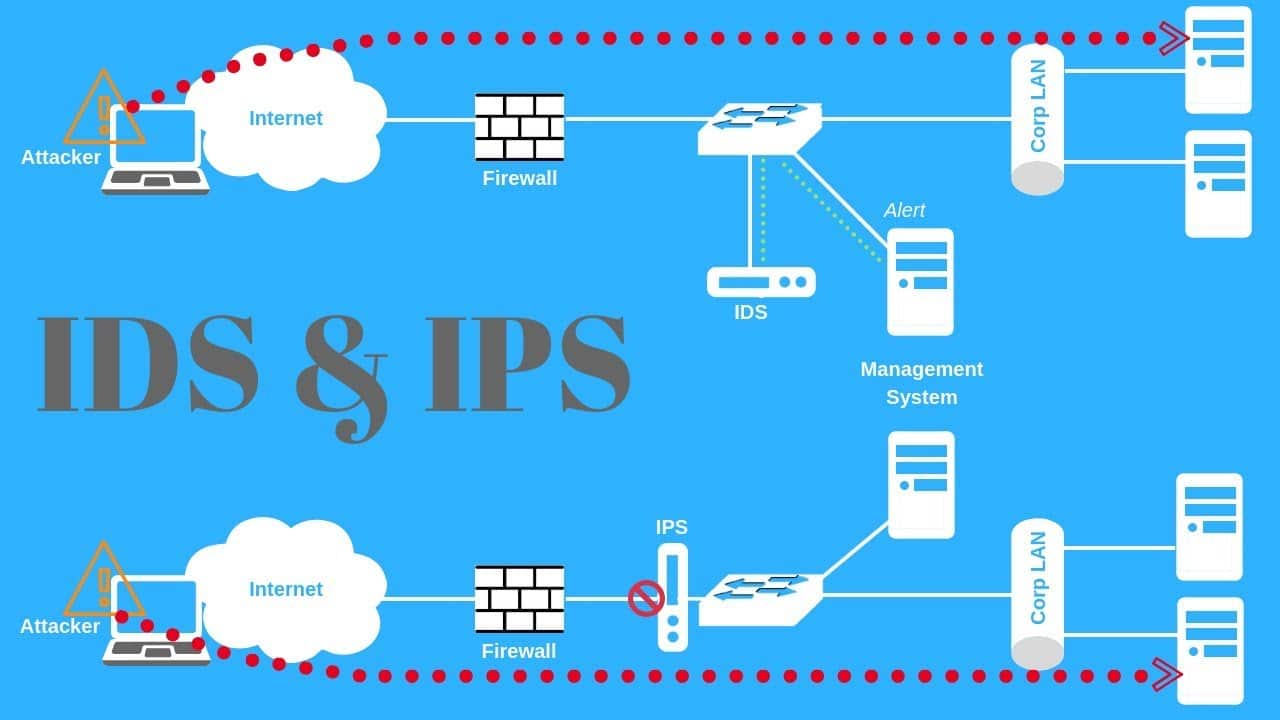

L'IPS est généralement déployé dans les réseaux périmétriques pour protéger contre les attaques externes, mais il peut également être déployé dans les réseaux locaux (LAN). Dans les réseaux périmétriques, l'IPS inspecte tout le trafic entrant et sortant du réseau. En cas de violation du trafic, l'IPS peut empêcher le trafic malveillant de pénétrer dans le réseau et alerter l'administrateur.

Outre la surveillance du trafic, les systèmes de protection contre les intrusions peuvent également tenter de perturber de manière permanente les activités suspectes. Il s'agit des technologies de prévention des intrusions (IPT), qui consistent à détruire les communications malveillantes actives, à répondre par de fausses informations aux signaux de contrôle malveillants et à bloquer les adresses IP sources du trafic suspect.

L'IPS peut également être utilisé en combinaison avec d'autres technologies telles que les pare-feu pour fournir des niveaux de sécurité supplémentaires. L'IPS peut également fonctionner en tandem avec d'autres systèmes de sécurité tels que les logiciels antivirus et antispam.

Les systèmes de prévention des intrusions sont un moyen efficace de sécuriser les réseaux contre les activités malveillantes, mais ils ne sont pas infaillibles. Les IPS peuvent produire des faux positifs, lorsque du bon trafic est identifié par erreur comme étant malveillant. Des faux négatifs peuvent également se produire, lorsque le trafic malveillant passe inaperçu. La manière la plus efficace d'utiliser les IPS est de les associer à d'autres dispositifs de sécurité et de les utiliser en tandem avec une politique de sécurité bien définie.