Un sistema de prevención de intrusiones (IPS) es un tipo de sistema de seguridad de red que supervisa una red informática o un sistema protegido para detectar actividades maliciosas o violaciones de las políticas. Los IPS utilizan diversas técnicas de seguridad para detectar y prevenir el tráfico malicioso, como el análisis de protocolos, la detección basada en anomalías y la detección basada en firmas. Las técnicas de detección basadas en firmas típicas de los IPS incluyen firmas de virus y gusanos, listas negras de patrones de ataque conocidos y comprobaciones de integridad.

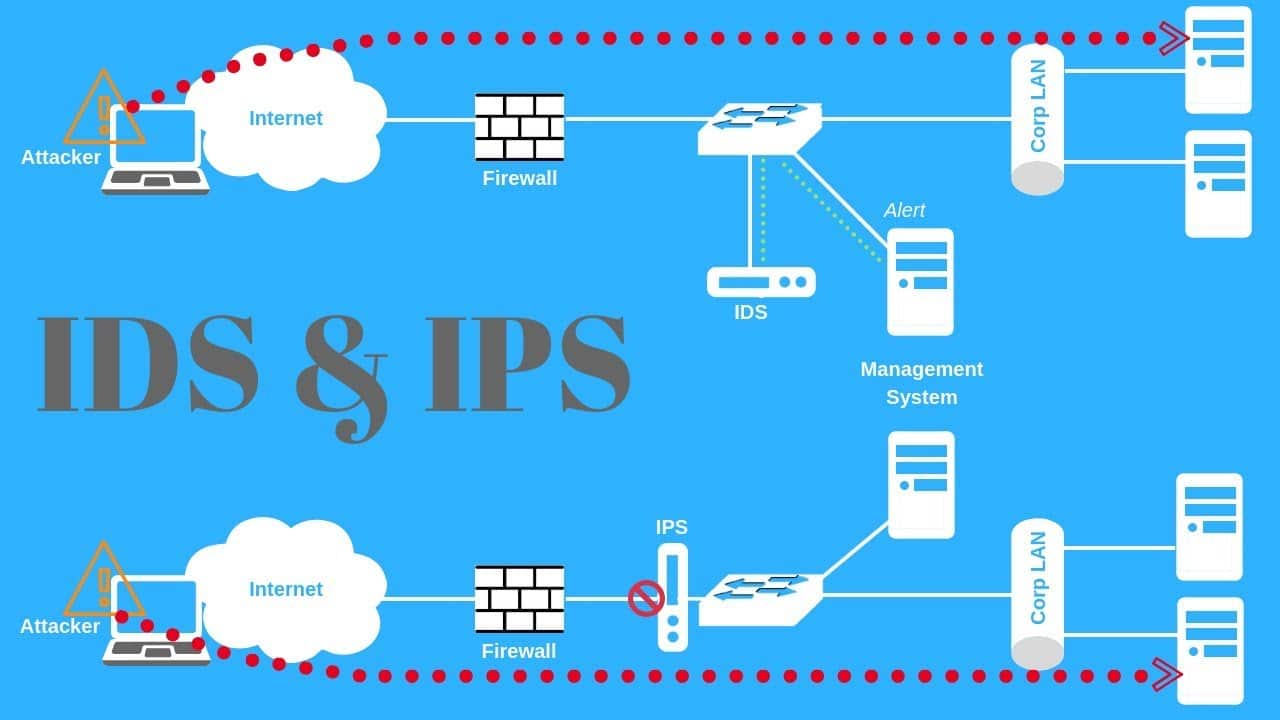

Los IPS suelen desplegarse en redes perimetrales para proteger contra ataques externos, pero también pueden desplegarse en redes de área local (LAN). En las redes perimetrales, el IPS inspecciona todo el tráfico que entra y sale de la red. Cuando se producen infracciones de tráfico, el IPS puede impedir que el tráfico malicioso entre en la red y alertar al administrador.

Además de la supervisión del tráfico, los IPS también pueden intentar interrumpir permanentemente las actividades sospechosas. Esto se conoce como tecnologías de prevención de intrusiones o IPT y consiste en prácticas como destruir las comunicaciones maliciosas activas, responder con información falsa a las señales de control maliciosas y bloquear las direcciones IP de origen del tráfico sospechoso.

Los IPS también pueden utilizarse en combinación con otras tecnologías, como los cortafuegos, para proporcionar niveles adicionales de seguridad. Los IPS también pueden funcionar en tándem con otros sistemas de seguridad, como el software antivirus y antispam.

Los sistemas de prevención de intrusiones son una forma eficaz de proteger las redes contra actividades maliciosas, pero no son a prueba de fallos. Los IPS pueden producir falsos positivos, cuando el tráfico bueno se identifica erróneamente como malicioso. También pueden producirse falsos negativos, cuando el tráfico malicioso pasa desapercibido. La forma más eficaz de utilizar los IPS es cuando se combinan con otros dispositivos de seguridad y se utilizan junto con una política de seguridad bien definida.