A análise de correlação é uma técnica estatística que pode mostrar a força da relação entre duas ou mais variáveis. Ela é usada com frequência na segurança de computadores e redes para identificar correlações entre eventos de rede e para ajudar a inferir relações de causa e efeito entre ameaças e riscos à segurança. A análise de correlação pode ser usada para ajudar na identificação de vulnerabilidades e anomalias nos sistemas.

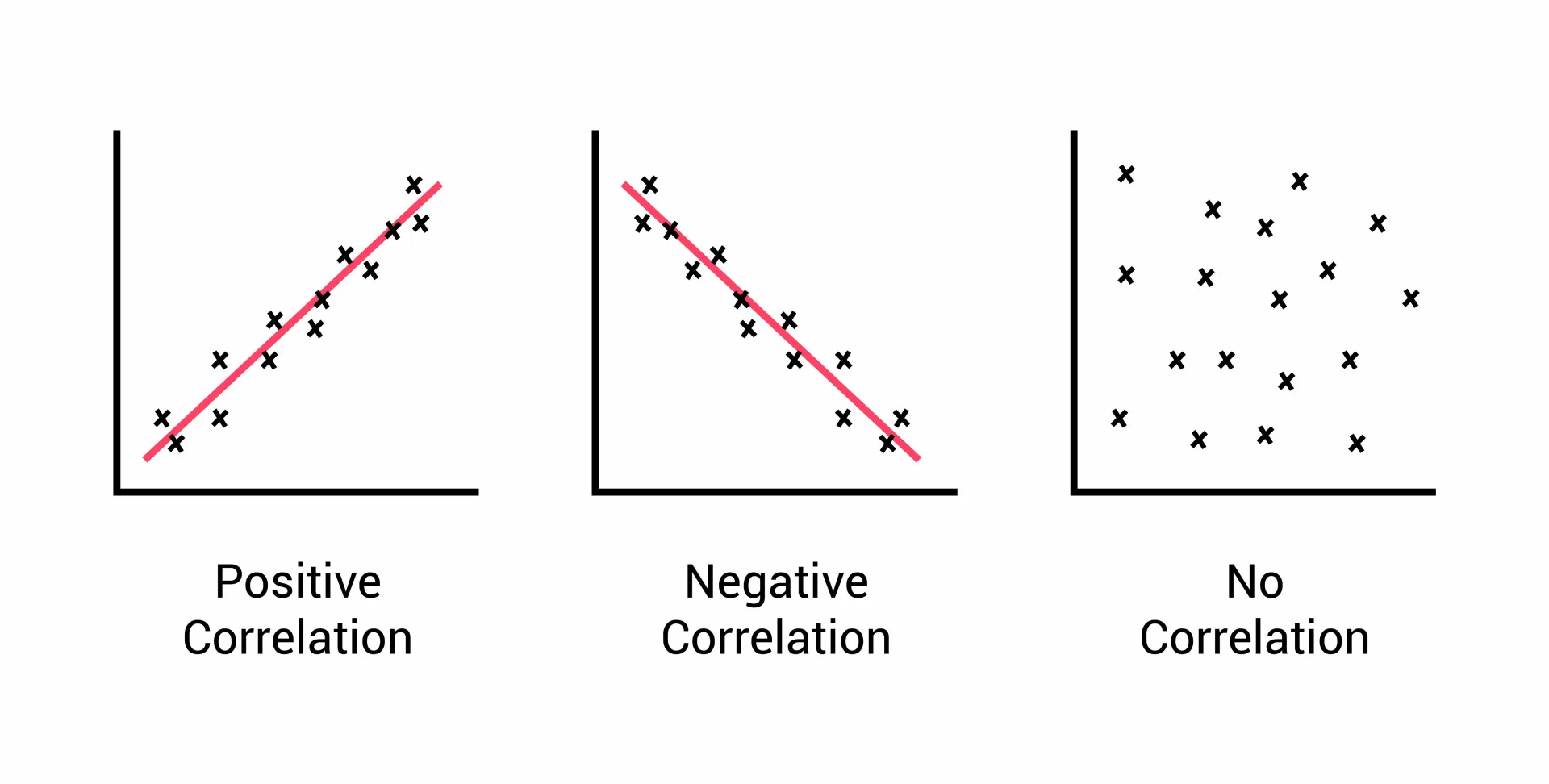

O objetivo da análise de correlação é revelar padrões em um conjunto de dados ou encontrar uma relação entre diversas variáveis. Ela é usada para identificar correlações entre eventos ou padrões e para determinar a extensão de seu relacionamento. A análise de correlação avalia a força de uma relação entre duas variáveis e pode mostrar se as variáveis estão se movendo na mesma direção, se estão divergindo ou se não têm nenhuma relação.

A análise de correlação é usada em uma variedade de aplicativos para ajudar a avaliar a relação entre diferentes elementos de segurança em um sistema. Os administradores de rede usam esses dados para detectar e diagnosticar vulnerabilidades do sistema, analisar estratégias de ataque e elaborar contramedidas. Ela também pode ser usada para identificar as fontes de atividades maliciosas na rede, como usuários não autorizados, ataques ou atividades anormais.

Além de detectar vulnerabilidades do sistema, a análise de correlação pode ajudar a detectar comportamentos de risco e alertar os administradores quando for necessário tomar medidas corretivas. Ao analisar a força relativa das correlações, os administradores podem criar uma estratégia de segurança eficaz e, possivelmente, reduzir o tempo e os recursos gastos no rastreamento de vulnerabilidades.

A análise de correlação é uma ferramenta poderosa na segurança de computadores e redes. Ao avaliar a força da relação entre duas ou mais variáveis, ela pode fornecer informações valiosas sobre a segurança de um sistema. A análise de correlação pode ajudar os administradores de segurança e as empresas a identificar rapidamente as vulnerabilidades, identificar as fontes de ataque e elaborar defesas eficazes.