El análisis de correlación es una técnica estadística que puede mostrar la fuerza de la relación entre dos o más variables. Se utiliza a menudo en seguridad informática y de redes para identificar correlaciones entre eventos de red, y para ayudar a inferir relaciones causa-efecto entre amenazas y riesgos de seguridad. El análisis de correlación puede utilizarse para ayudar a identificar vulnerabilidades y anomalías en los sistemas.

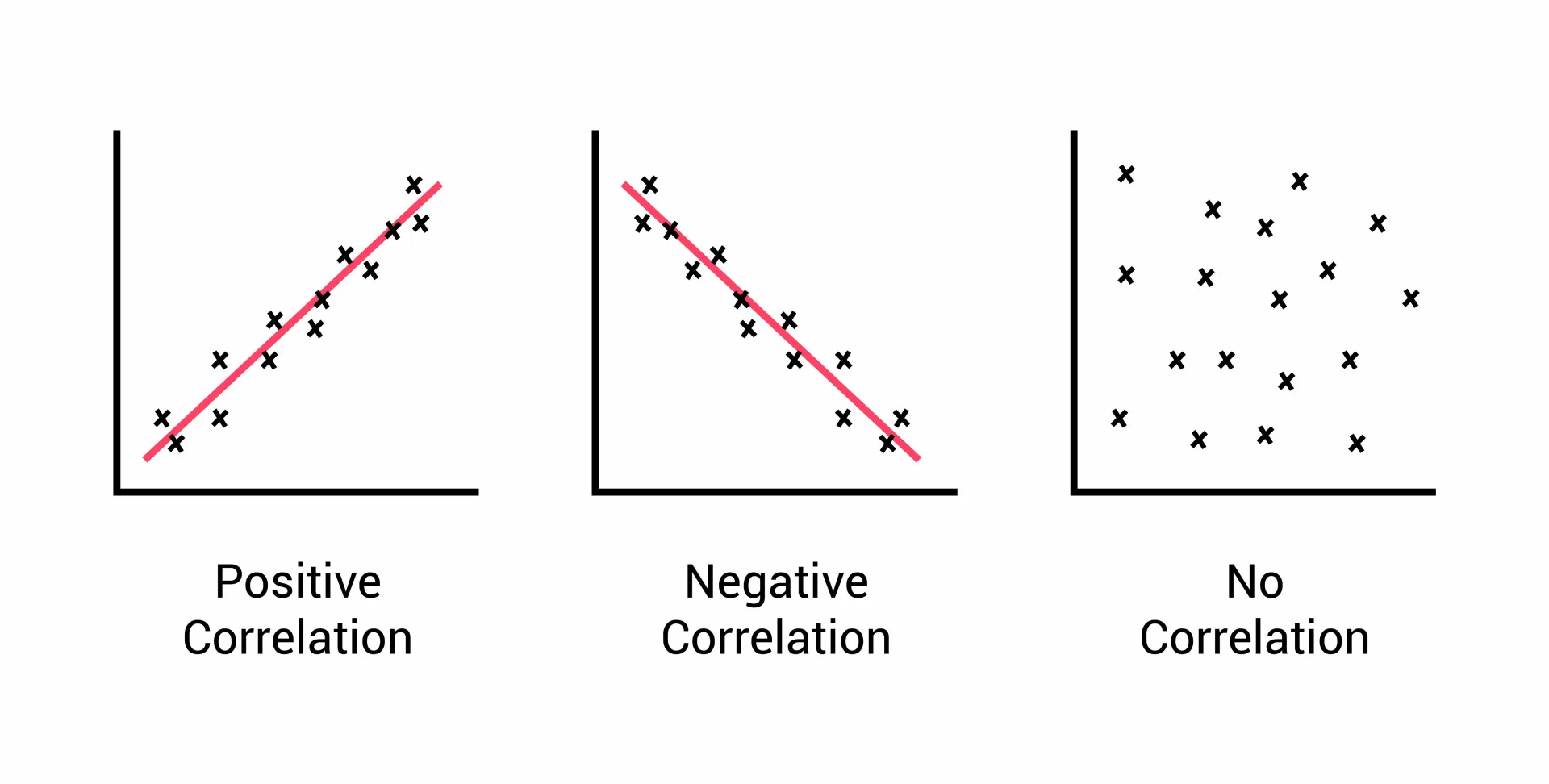

El objetivo del análisis de correlación es revelar patrones en un conjunto de datos o encontrar una relación entre múltiples variables. Se utiliza para identificar correlaciones entre sucesos o patrones y determinar el alcance de su relación. El análisis de correlación evalúa la fuerza de una relación entre dos variables y puede mostrar si las variables se mueven en la misma dirección, divergen o no tienen ninguna relación.

El análisis de correlación se utiliza en diversas aplicaciones para ayudar a evaluar la relación entre los distintos elementos de seguridad de un sistema. Los administradores de red utilizan estos datos para detectar y diagnosticar vulnerabilidades del sistema, analizar estrategias de ataque e idear contramedidas. También puede utilizarse para identificar las fuentes de actividad maliciosa en la red, como usuarios no autorizados, ataques o actividad anormal.

Además de detectar vulnerabilidades del sistema, el análisis de correlación puede ayudar a detectar comportamientos de riesgo y alertar a los administradores cuando es necesario tomar medidas correctivas. Analizando la fuerza relativa de las correlaciones, los administradores pueden crear una estrategia de seguridad eficaz y reducir potencialmente el tiempo y los recursos dedicados a rastrear vulnerabilidades.

El análisis de correlación es una poderosa herramienta de seguridad informática y de redes. Al evaluar la fuerza de la relación entre dos o más variables, puede proporcionar información valiosa sobre la seguridad de un sistema. El análisis de correlación puede ayudar a los administradores de seguridad y a las empresas a detectar rápidamente vulnerabilidades, identificar fuentes de ataque y diseñar defensas eficaces.