L'architecture pilotée par les événements (APE) est un modèle d'architecture logicielle dans lequel un événement, ou une occurrence, au sein d'un système entraîne une réponse dans une autre partie du système. Cette réponse déclenche une certaine action. L'AED est un mode de programmation asynchrone qui nécessite des éditeurs, des abonnés et un mécanisme d'événements.

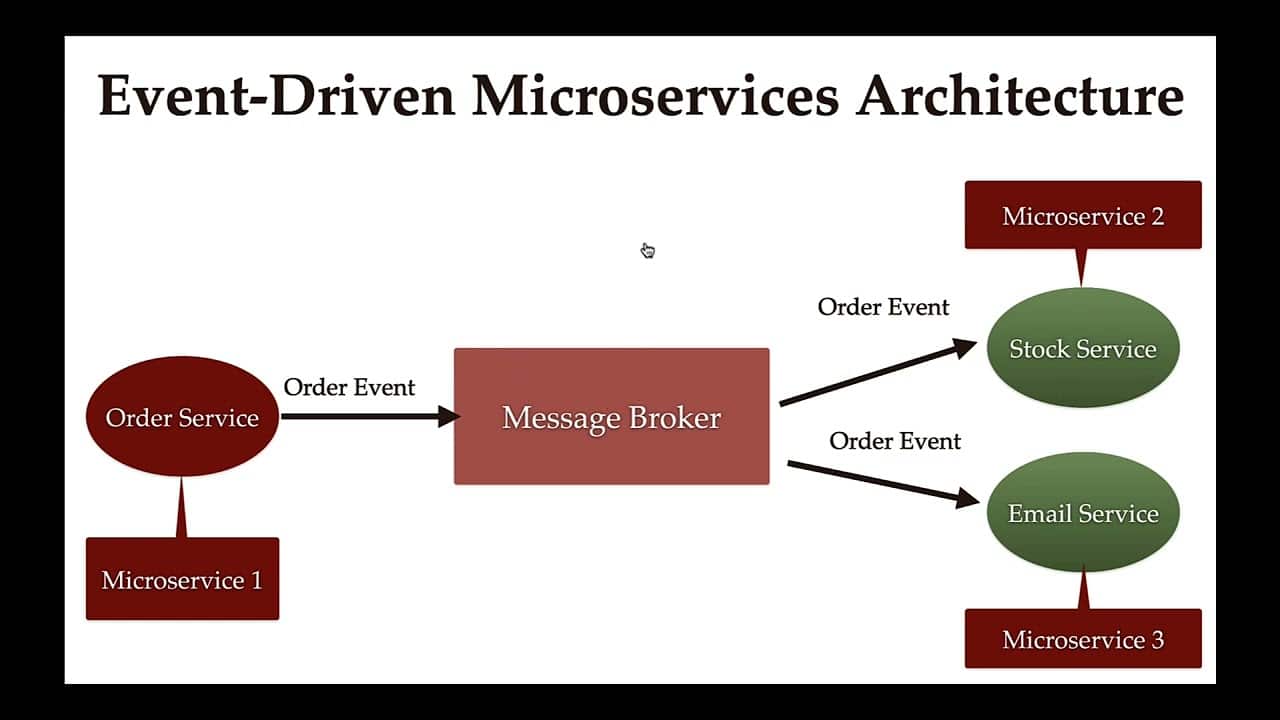

Les éditeurs sont chargés de produire et d'envoyer des événements au système. Les abonnés sont à l'autre bout, ils reçoivent et consomment les événements. Le mécanisme d'événements est le moyen de communication entre tous les composants du système.

L'une des implémentations les plus populaires de l'AED est la publication-abonnement, qui est un modèle de messagerie dans lequel les données sont envoyées de l'éditeur à des abonnés désignés sans que l'on sache quels composants sont à l'écoute.

L'AED offre un moyen plus facile et plus efficace de créer des systèmes logiciels complexes et distribués. Avant l'AED, de nombreuses solutions logicielles comportaient un couplage étroit entre les composants, ce qui peut entraîner divers problèmes tels que la complexité du code et des difficultés de maintenance. Avec l'AED, les composants peuvent être indépendants et les changements entre les composants, ou les systèmes, se font plus rapidement et avec moins de difficultés.

Dans le monde d'aujourd'hui, axé sur le numérique, l'AED est de plus en plus utilisée. Grâce à l'AED, les entreprises sont en mesure d'envoyer et de recevoir rapidement des notifications concernant toutes sortes de choses, des transactions bancaires aux diagnostics de véhicules.

Du point de vue de la cybersécurité, l'EDA est bénéfique car elle contribue à réduire les risques de sécurité puisque les composants sont découplés et que les événements ne sont pas transmis directement d'un composant à l'autre. Grâce à un découplage accru, les attaques de sécurité peuvent être plus facilement détectées et bloquées. Avec la mise en œuvre de l'AED, de plus en plus d'organisations créent des protocoles et des procédures de sécurité améliorés afin de protéger les systèmes contre les menaces internes et externes.