El desbordamiento del búfer es un tipo de vulnerabilidad de seguridad informática que se encuentra habitualmente en el software. Es causado por una aplicación que intenta escribir más datos en un búfer de memoria de los que el búfer puede contener. El desbordamiento del búfer puede provocar el bloqueo del programa, la corrupción de la memoria y un comportamiento inesperado del sistema, incluida la ejecución de código malicioso.

En informática, un búfer es una sección de memoria que contiene instrucciones o datos listos para ser procesados. El búfer tiene un tamaño limitado, y si una aplicación intenta escribir en él más datos o instrucciones de los que puede manejar, se dice que se desborda. Como resultado, los datos de la memoria que el programa esperaba que permanecieran inalterados pueden modificarse o perderse, y pueden revelarse datos sensibles o contraseñas.

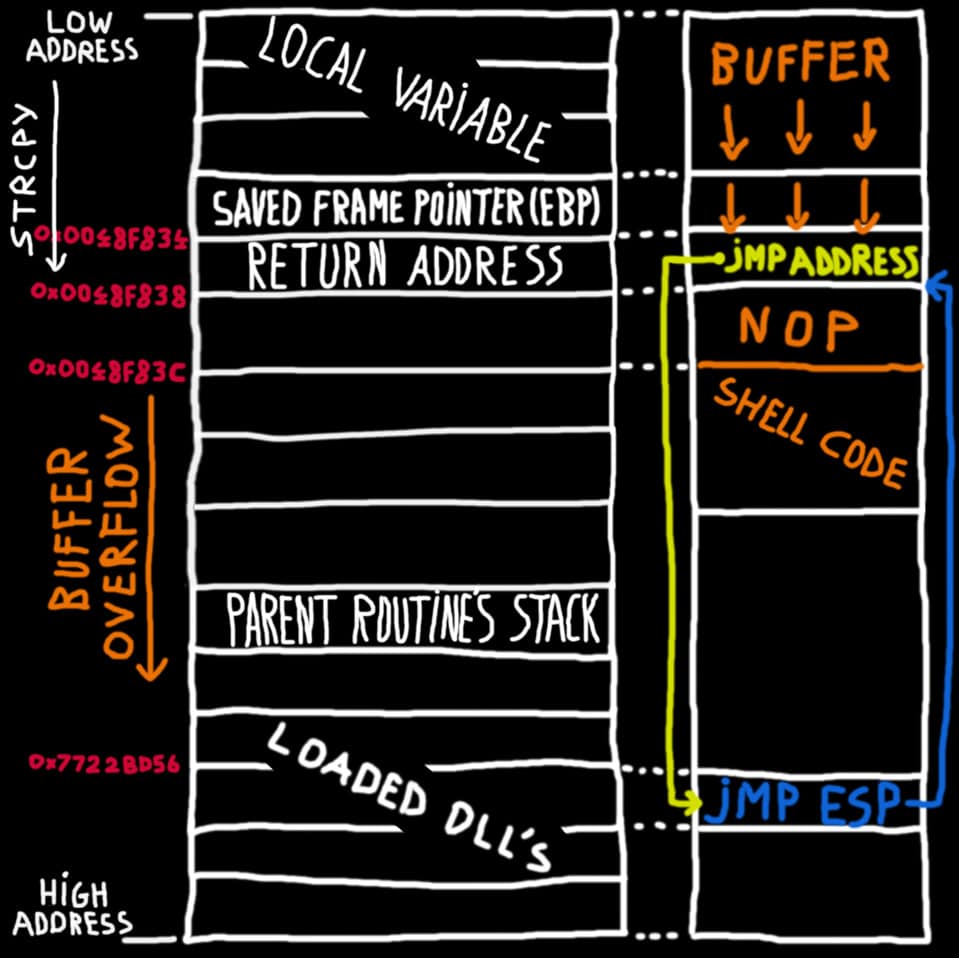

El tipo más común de desbordamiento de búfer es un desbordamiento basado en la pila, en el que una aplicación intenta escribir datos más allá del final de un búfer asignado en la pila. También es posible que se desborden otros búferes almacenados, como los asignados en el montón. Otros tipos de desbordamientos de búfer pueden ocurrir a partir de desbordamientos de heap, desbordamientos de funciones de la familia printf y strcpy, desbordamientos de búfer estático, etc.

Los desbordamientos de búfer pueden ser difíciles de detectar y explotar. La forma en que se asignan los datos en memoria también puede utilizarse para dificultar su explotación. Sin embargo, se pueden utilizar prácticas de codificación adecuadas para dificultar la explotación del desbordamiento del búfer. Esto incluye el uso de técnicas de protección de memoria como la aleatorización de la disposición del espacio de direcciones (ASLR) y la prevención de la ejecución de datos (DEP).

Los desbordamientos de búfer son vulnerabilidades de seguridad que suelen aprovecharse en los ciberataques para obtener acceso no autorizado a un sistema. Por lo tanto, es importante que los desarrolladores de software identifiquen los posibles desbordamientos de búfer antes de que puedan ser explotados y tomen medidas para evitarlos.