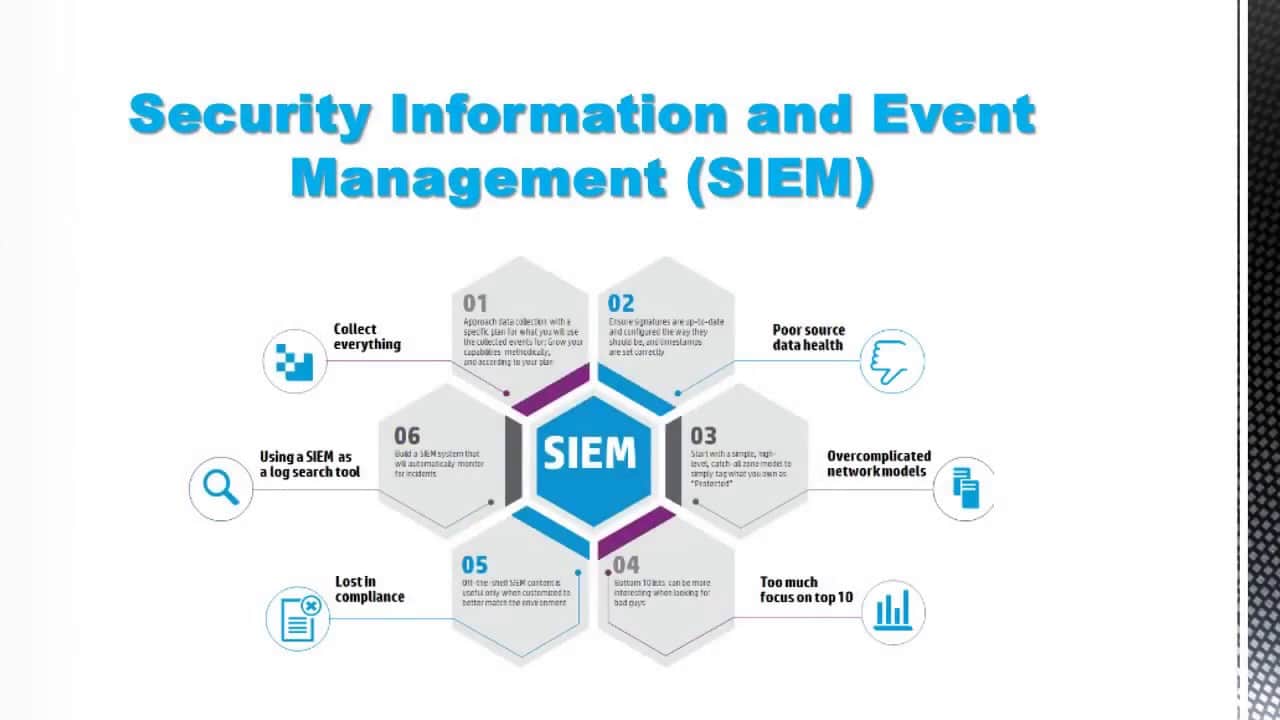

सुरक्षा सूचना और इवेंट मैनेजमेंट (एसआईईएम) सुरक्षा खतरों का पता लगाने और उल्लंघनों को रोकने के लिए सुरक्षा घटनाओं और लॉग डेटा को इकट्ठा करने, एकत्र करने और उपयोग करने का एक समाधान है। एक एकीकृत सुरक्षा प्रबंधन उपकरण के रूप में, यह बड़े या वितरित वातावरण में दुर्भावनापूर्ण गतिविधियों, संदिग्ध व्यवहार और अनुपालन उल्लंघनों की पहचान करने, जांच करने और प्रतिक्रिया देने में मदद करता है।

सुरक्षा घटनाएं सिस्टम और एप्लिकेशन घटकों, नेटवर्क और उपयोगकर्ता गतिविधियों के विभिन्न स्रोतों से बनाई जाती हैं जिन्हें लॉग किया जाता है और वास्तविक समय में निगरानी की जा सकती है या बाद में विश्लेषण के लिए संग्रहीत किया जा सकता है। इवेंट डेटा, आमतौर पर किसी संगठन के भीतर विभिन्न प्रणालियों से एकत्र किया जाता है, संभावित सुरक्षा घटनाओं के लिए सामान्यीकृत, सहसंबद्ध और विश्लेषण किया जाता है।

एसआईईएम तकनीक सुरक्षा खतरों का पता लगाने, सिस्टम गतिविधि की निगरानी करने, सुरक्षा जोखिमों को कम करने, दुर्भावनापूर्ण गतिविधियों का पता लगाने और ऐतिहासिक सुरक्षा घटनाओं पर रिपोर्ट तैयार करने के लिए विभिन्न हार्डवेयर और सॉफ्टवेयर मॉड्यूल का उपयोग करती है। यह खतरों का पता लगाने और भविष्यवाणी करने के लिए कृत्रिम बुद्धिमत्ता (एआई) और मशीन लर्निंग का उपयोग करता है। यह वास्तविक समय में खतरों का पता लगा सकता है, जिससे जोखिम और संभावित क्षति को कम करने में मदद मिलती है।

एसआईईएम समाधान अन्य सुरक्षा समाधानों जैसे एंटीवायरस और घुसपैठ का पता लगाने वाले सिस्टम (आईडीएस) के साथ मिलकर काम करते हैं और संगठनों को समय पर खतरों को इकट्ठा करने, विश्लेषण करने और जवाब देने के लिए उन्नत विश्लेषण क्षमताएं प्रदान करते हैं।

संगठन सिस्टम में परिवर्तनों को ट्रैक करने, असामान्य व्यवहार का पता लगाने, सक्रिय उपायों का सुझाव देने, दुर्भावनापूर्ण या संदिग्ध गतिविधि से संबंधित घटनाओं के खंडों की पहचान करने, सुरक्षा नीतियों को प्रभावी और नियमों के अनुरूप सुनिश्चित करने के लिए सत्यापित करने और पहचानी गई घटनाओं पर रिपोर्ट करने के लिए एसआईईएम का उपयोग करते हैं।

इसके अलावा, संगठन अनुपालन आवश्यकताओं, डेटा सुरक्षा और डेटा गोपनीयता के लिए भी एसआईईएम समाधान का उपयोग करते हैं। इस प्रकार, एसआईईएम सिस्टम किसी संगठन के सुरक्षा बुनियादी ढांचे का एक महत्वपूर्ण हिस्सा हैं और संवेदनशील डेटा की सुरक्षा और सुरक्षा उल्लंघनों को रोकने के लिए आवश्यक हैं।