La confiance zéro est un terme utilisé dans le domaine de la cybersécurité pour décrire une architecture de réseau qui ne suppose aucun niveau de confiance dans les utilisateurs ou les entités qui tentent d'accéder au système ou d'obtenir des données. En d'autres termes, tous les individus et toutes les machines doivent être authentifiés et autorisés avant d'avoir accès à certaines ressources, indépendamment de leur emplacement ou d'autres facteurs.

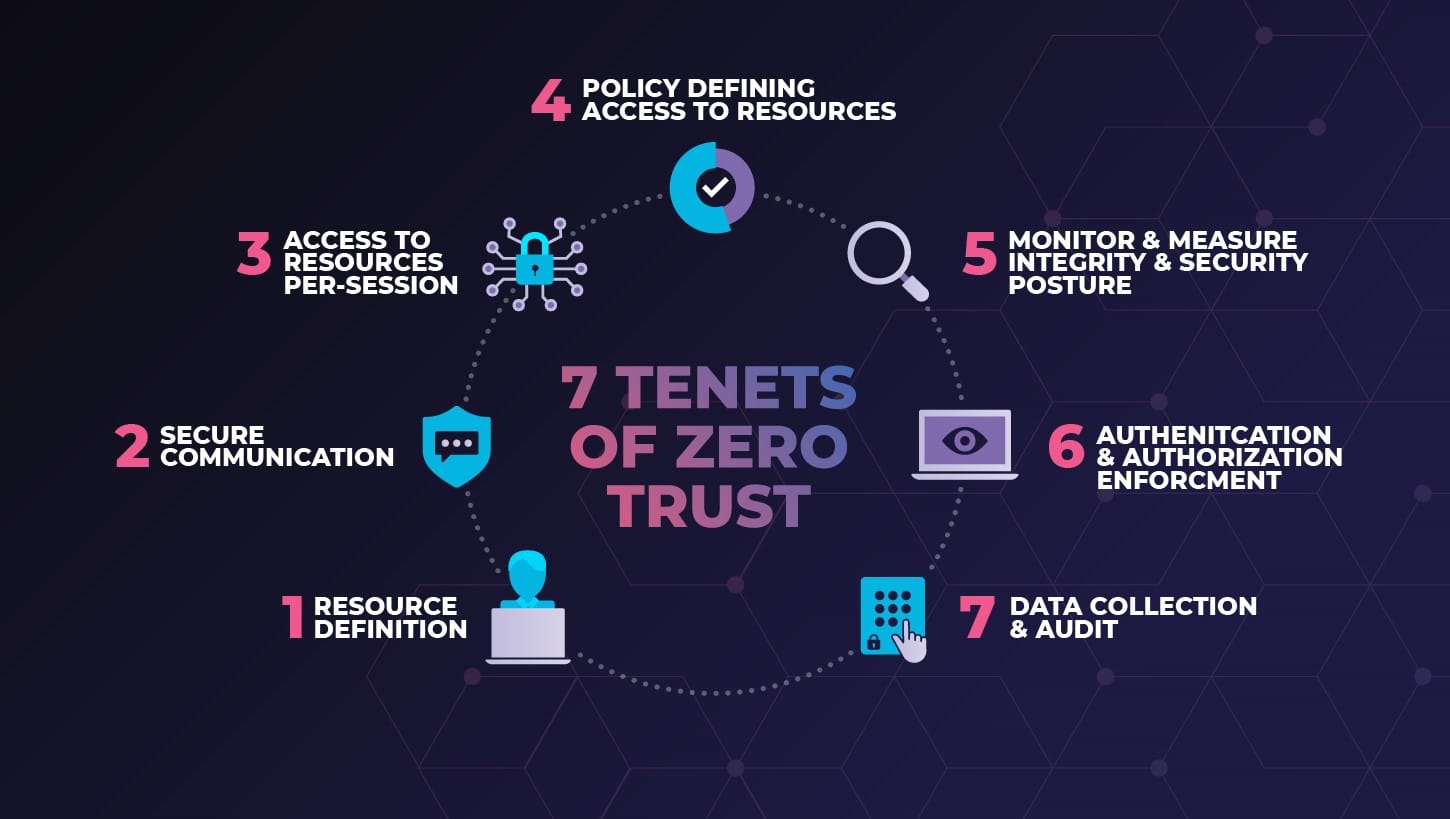

Le modèle de confiance zéro est basé sur le concept qu'aucun utilisateur du réseau n'est digne de confiance, quel que soit son rôle ou le contexte de la demande. Ce modèle nécessite une authentification et une autorisation basées sur l'identité et le risque. Cela signifie que des étapes d'authentification supplémentaires et d'autres mesures de sécurité telles que l'authentification à deux facteurs et la vérification biométrique peuvent être utilisées pour vérifier l'identité d'un utilisateur avant de lui accorder l'accès.

Le modèle de confiance zéro implique également la mise en œuvre d'une segmentation du réseau afin de limiter l'accès à certaines ressources si elles ne sont pas nécessaires au rôle de l'utilisateur et de créer une architecture de défense à multiples facettes.

Un autre élément important du modèle de confiance zéro est la vérification continue de l'identité de l'utilisateur, de sa localisation, de ses privilèges, de ses autorisations et d'autres attributs. Ce processus garantit que même si un utilisateur se voit initialement accorder l'accès, celui-ci est immédiatement révoqué dès qu'une étape échoue à l'une de ces vérifications.

L'objectif du modèle de confiance zéro est de réduire le risque de compromission des données et des accès en empêchant les attaquants de tirer parti des relations de confiance et des accès inutiles au sein du réseau. Il s'agit d'un élément essentiel de la cybersécurité moderne et il est souvent considéré comme une meilleure pratique fondamentale pour les organisations qui cherchent à protéger leurs ressources et leurs données.