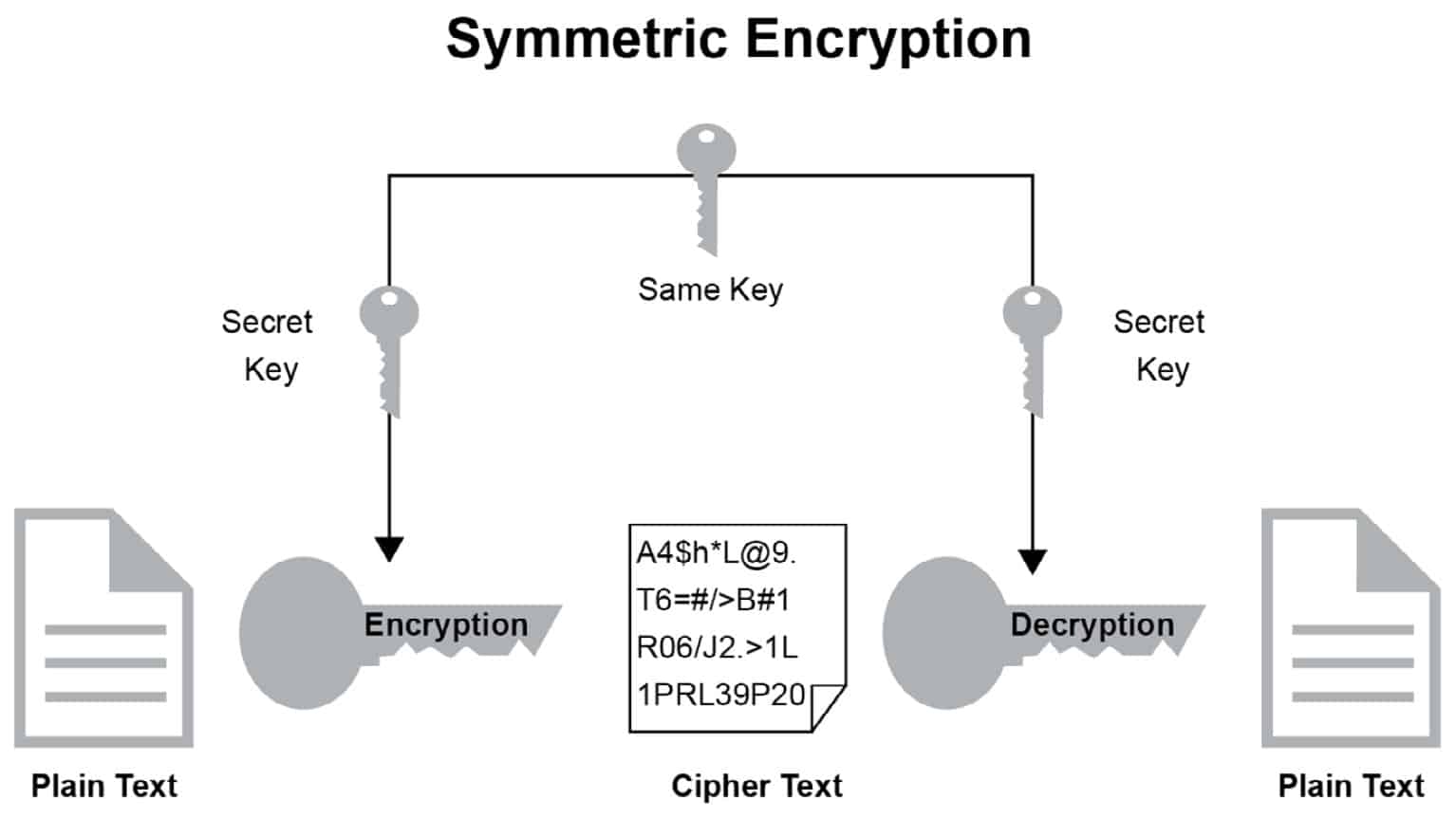

Le chiffrement symétrique, également appelé chiffrement à clé secrète, est une méthode de chiffrement qui utilise un seul secret pour chiffrer et déchiffrer les données. Il est utilisé pour protéger les données confidentielles et assurer la sécurité des communications sur Internet. La clé est utilisée à la fois pour crypter et déchiffrer les données, et maintient les données en sécurité même si elles transitent par des réseaux non sécurisés.

Le chiffrement symétrique est généralement plus rapide que le chiffrement asymétrique et est plus efficace lorsqu'il est utilisé avec un algorithme de hachage sécurisé. Cela permet de hacher les données cryptées et de vérifier leur intégrité. Le cryptage symétrique peut être utilisé pour protéger des données telles que les mots de passe, les informations de carte de crédit et les dossiers médicaux.

La méthode de cryptage consiste à utiliser un chiffre qui peut être combiné avec une clé pour transformer le texte brut en texte chiffré et vice versa. Les chiffrements courants incluent Advanced Encryption Standard (AES) et Data Encryption Standard (DES). Le chiffrement nécessite que la clé contrôle l’algorithme de chiffrement et que les clés doivent rester sécurisées. Si la clé est compromise, les données peuvent être déchiffrées et accessibles par un attaquant.

Le processus de cryptage comporte plusieurs étapes. La première étape est la génération de la clé, c'est-à-dire le processus de création d'une clé secrète pour chiffrer les données. La deuxième étape est le cryptage des données. Il s'agit de transformer le texte clair en texte chiffré à l'aide de la clé partagée. La troisième étape est le décryptage des données, qui consiste à retransformer le texte chiffré en texte clair à l'aide de la même clé.

Le cryptage symétrique est largement utilisé dans les réseaux informatiques actuels et est considéré comme l'une des meilleures méthodes pour protéger les données confidentielles. Cependant, il est important de conserver la clé en sécurité, car toute compromission met les données en danger.