SOCKS5 est un type de protocole Internet qui facilite l'acheminement sécurisé du trafic réseau entre un client et un serveur. Il s'agit d'un successeur plus avancé du protocole SOCKS4, qui a été développé principalement pour remédier aux lacunes du premier protocole.

SOCKS5 établit un canal de communication entre deux applications et leur permet d'échanger des données. Le protocole fournit un mécanisme d'authentification qui est utilisé pour garantir que seuls les utilisateurs autorisés peuvent accéder au réseau. En outre, SOCKS5 peut également être utilisé pour établir des connexions sécurisées à travers une grande variété de réseaux, ce qui permet une transmission sécurisée des données entre différents réseaux.

Le protocole SOCKS5 est largement utilisé dans le domaine de la cybersécurité, car il offre plusieurs avantages en matière de sécurité par rapport à son prédécesseur. Son mécanisme d'authentification garantit que seuls les utilisateurs authentifiés peuvent accéder au réseau, ce qui empêche les acteurs malveillants d'y accéder. En outre, le protocole est capable de traiter plusieurs requêtes simultanément, ce qui lui permet de gérer plusieurs clients à la fois. Enfin, le protocole offre également des capacités de cryptage, protégeant ainsi les données transmises sur le réseau.

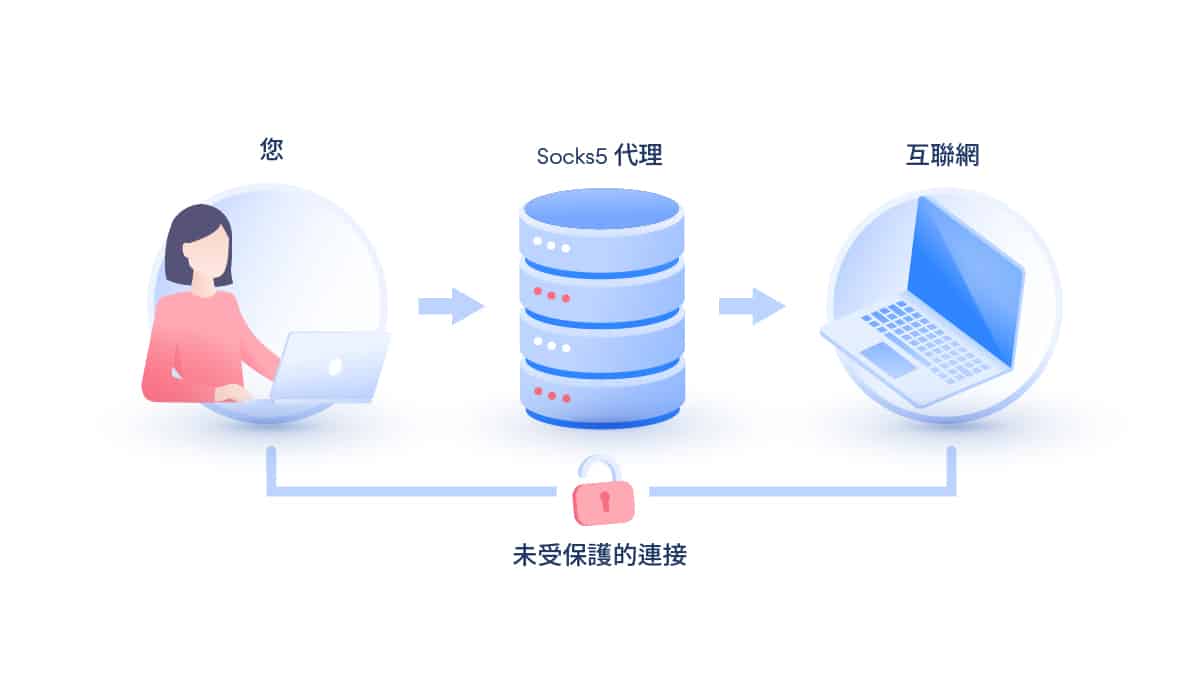

Malgré ses avantages, le protocole SOCKS5 n'est pas sans inconvénients. L'une des principales critiques est qu'il ne prend en charge que les connexions TCP (Transmission Control Protocol), ce qui peut limiter la capacité des utilisateurs à accéder en toute sécurité à certains sites web et services. En outre, le protocole est parfois utilisé par des acteurs malveillants pour dissimuler leurs activités, car ses données cryptées peuvent être difficiles à déchiffrer.

Dans l'ensemble, SOCKS5 est un protocole important dans le monde des réseaux informatiques et de la cybersécurité. Avec son authentification, son cryptage et sa capacité à traiter plusieurs requêtes à la fois, il offre de nombreux avantages aux utilisateurs qui cherchent un accès sécurisé au réseau. Toutefois, ses capacités limitées peuvent restreindre son utilité, en particulier pour les utilisateurs qui ont besoin d'accéder à certains sites web ou services.