Le Peer-to-Peer (P2P), également connu sous le nom d'informatique distribuée, est un type de réseau informatique dans lequel les nœuds d'un réseau sont capables de partager des ressources sans avoir besoin d'un serveur centralisé. Il s'agit d'un type de système distribué qui est généralement décentralisé, sans source unique faisant autorité.

Le P2P a été développé à l'origine pour des applications militaires, mais à la fin des années 1990, il a été adapté pour être utilisé dans des applications de partage de fichiers. Ces systèmes permettent aux pairs de rechercher et de télécharger des fichiers en effectuant des recherches globales sur plusieurs ordinateurs, ce qui les rend plus efficaces que de s'appuyer sur un seul serveur central.

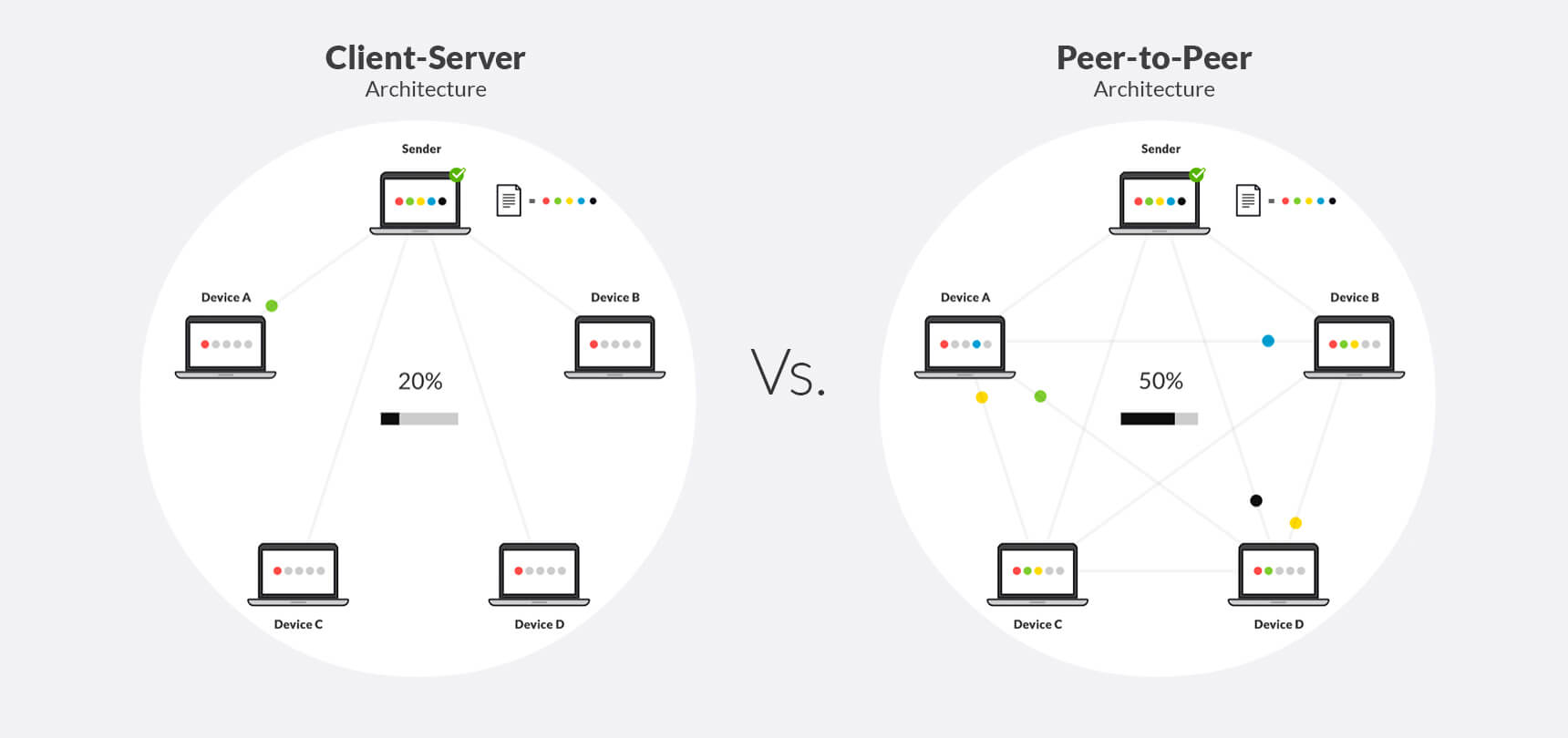

Dans une configuration P2P typique, les utilisateurs peuvent partager des données par l'intermédiaire d'un ordinateur central, ce qui permet à chaque ordinateur d'agir en tant que nœud ou "pair" pour d'autres ordinateurs. L'un des principaux avantages de l'architecture P2P est qu'elle est robuste et ne dépend pas d'un seul nœud. Il est donc difficile d'arrêter un réseau en désactivant un seul nœud.

Le P2P est souvent utilisé pour le partage de fichiers, la diffusion en continu et la vidéoconférence, mais il est également largement utilisé pour l'informatique distribuée, où les utilisateurs peuvent faire don de leurs ressources informatiques pour participer à un système distribué. Les réseaux P2P peuvent être utilisés pour partager des données, construire des systèmes distribués, exécuter des jeux et créer des réseaux privés virtuels (VPN).

Les réseaux P2P utilisent souvent un protocole pour déterminer les données à partager et la manière dont elles sont partagées. Les protocoles les plus répandus sont BitTorrent, Gnutella et eDonkey. La sécurité et la confidentialité sont des considérations importantes pour de nombreux réseaux P2P, et les protocoles ont évolué pour permettre le cryptage, l'authentification et l'anonymat.

Le système P2P n'est pas sans inconvénients. Il est vulnérable aux attaques, aux virus et au spam, et est souvent utilisé pour des activités illégales telles que la violation des droits d'auteur. En outre, les utilisateurs peuvent être vulnérables aux logiciels malveillants qui peuvent être cachés dans les fichiers partagés sur les réseaux P2P. Malgré ces problèmes, les systèmes P2P ont le potentiel de révolutionner la mise en réseau par le biais de l'informatique distribuée et restent un élément important du paysage de l'internet.