Un générateur de clés est un dispositif de calcul ou un programme utilisé pour créer des clés de produit uniques, également connues sous le nom de clés cryptographiques, pour les produits logiciels. Ces clés sont nécessaires pour qu'un logiciel soit autorisé et exécuté correctement par l'utilisateur. Elles peuvent également être utilisées pour vérifier l'intégrité d'un produit ou d'une transaction en ligne. Les générateurs de clés sont largement utilisés par les développeurs de logiciels et de produits numériques pour se protéger contre le piratage et fournir un système sécurisé pour l'activation des programmes.

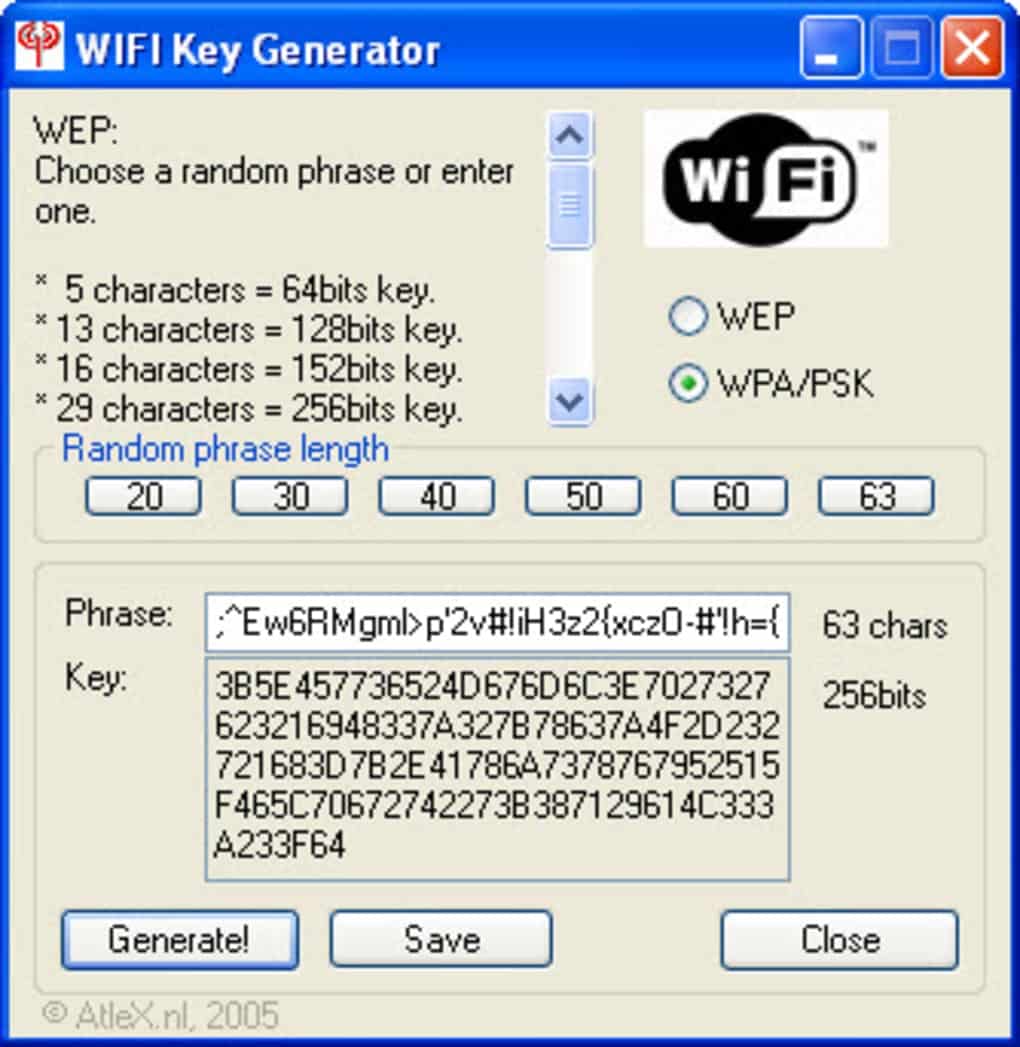

Les générateurs de clés utilisent une variété d'algorithmes et de techniques de cryptographie pour créer des clés de produit totalement aléatoires. Ces clés sont généralement composées de chiffres et/ou de lettres dans une combinaison étrange comme "2R9ML-HHC8V-TFDG2-2K4F0". Ces clés générées peuvent être utilisées par les clients sous la forme d'une licence ou d'un numéro de série pour activer le logiciel.

En outre, la clé générée peut être utilisée pour vérifier et authentifier la licence de l'utilisateur, et donc la légalité du logiciel. Cela permet d'éviter l'utilisation de versions pirates de logiciels ou de versions modifiées illégalement.

Dans le monde de la cybersécurité, les générateurs de clés sont principalement utilisés pour l'authentification. En générant une paire de clés cryptographiques pour l'utilisateur, une connexion sécurisée peut être établie entre l'utilisateur et l'ordinateur hôte. Cela garantit que seul le serveur associé à la clé générée peut établir une connexion avec l'utilisateur.

Les générateurs de clés jouent un rôle important dans l'authentification des logiciels et des produits numériques. Ils sont utilisés pour autoriser les produits logiciels légitimes et protéger contre le piratage et les modifications malveillantes des logiciels. Les générateurs de clés sont devenus un élément essentiel des licences de logiciels, de l'activation des produits numériques et de la cybersécurité.