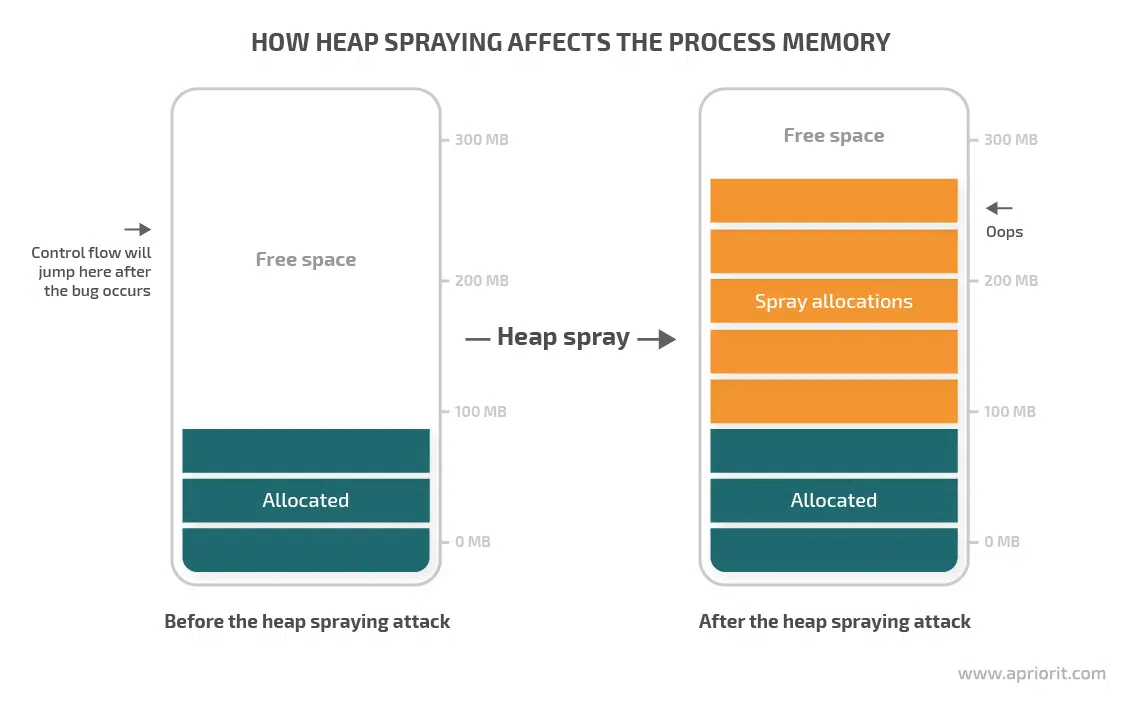

La pulvérisation du tas est un type d'attaque de sécurité informatique qui exploite les fonctions d'allocation de mémoire dans la programmation informatique pour exécuter un code malveillant. Il est le plus souvent utilisé dans les attaques par débordement de mémoire tampon, mais peut également être utilisé pour faciliter d'autres stratégies d'attaque, y compris l'injection de code et le super-empilement de mémoire tampon. L'attaquant utilise la pulvérisation du tas pour insérer un grand nombre de copies identiques de code malveillant dans la mémoire d'un système informatique. Cela signifie que si un attaquant peut trouver un moyen d'exécuter n'importe quel code dans le système, le code malveillant sera déjà présent dans la mémoire et pourra être facilement accessible et exécuté.

Concrètement, l'attaquant utilise diverses méthodes pour remplir l'espace mémoire disponible avec le code malveillant. Il peut notamment utiliser des débordements de mémoire tampon, écrire le code malveillant directement dans la mémoire ou utiliser des techniques spécialement conçues pour manipuler les programmes ou les bibliothèques afin d'écrire le code malveillant dans la mémoire. L'utilisation de la pulvérisation du tas permet à l'attaquant d'augmenter les chances de réussite de l'exécution du code et de réduire le temps nécessaire à la réussite de l'attaque.

La pulvérisation du tas est considérée comme une technique d'attaque puissante, car elle permet à l'attaquant de déposer facilement des fragments de code dans des emplacements de mémoire arbitraires, sans que l'agencement de la mémoire soit connu. Cela signifie que même si un logiciel de sécurité est en place pour détecter une attaque par débordement de mémoire tampon, le code malveillant peut déjà être présent, laissant le système vulnérable à une exploitation ultérieure. Il est donc important que les professionnels de la sécurité informatique soient conscients de la menace que représentent les attaques par pulvérisation du tas et qu'ils emploient des contre-mesures appropriées telles que la protection de la mémoire et la protection contre le débordement de la mémoire tampon.