L'interface de ligne de commande (CLI) est un type d'interface utilisateur qui permet aux utilisateurs d'interagir avec un système informatique par le biais d'une ligne de commande. Contrairement à une interface graphique, qui nécessite l'utilisation d'un dispositif de pointage (par exemple une souris), une interface de ligne de commande demande aux utilisateurs d'entrer des commandes, soit en les tapant, soit en utilisant un système de reconnaissance vocale.

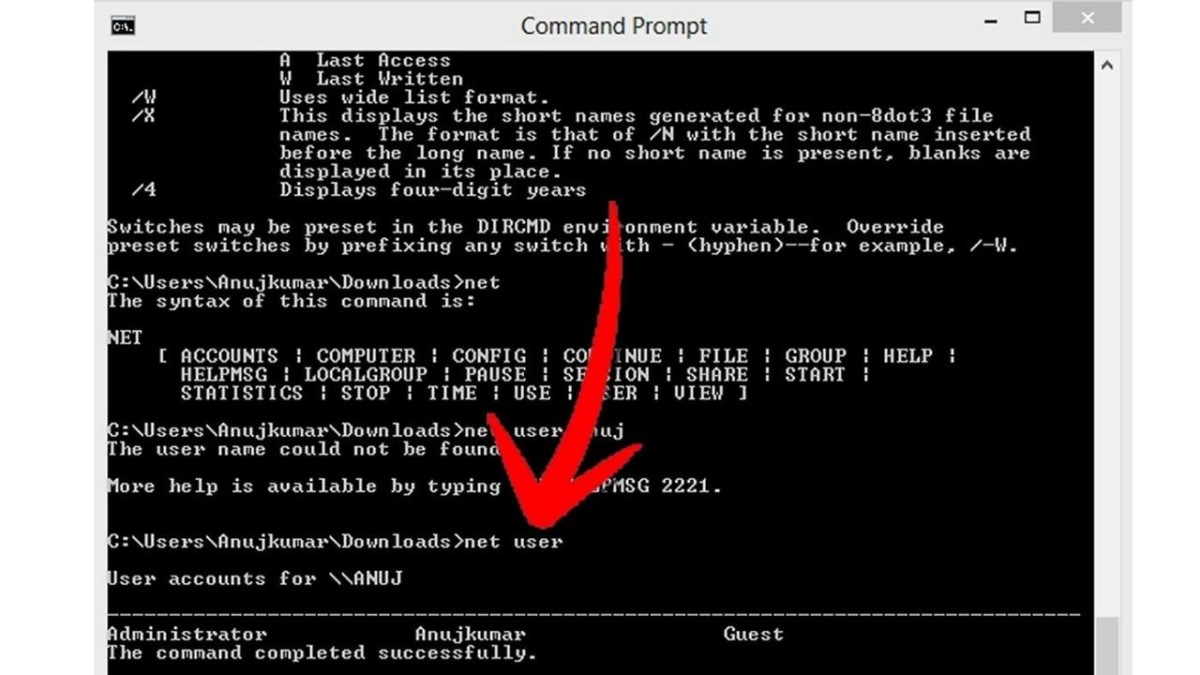

En informatique, le CLI permet aux utilisateurs d'interagir avec le système sans avoir à apprendre l'interface graphique. C'est un moyen courant pour les utilisateurs d'accéder à leur système, de le modifier et de le configurer. En outre, il s'agit d'un outil puissant, car il permet aux utilisateurs d'accéder, de modifier et de contrôler les fichiers et les dossiers, de créer et de manipuler des répertoires et de gérer des processus et des applications.

Le CLI est bien adapté aux utilisateurs d'ordinateurs expérimentés, car il exige qu'ils soient familiarisés avec le système et qu'ils soient capables de se souvenir de plusieurs commandes et de la syntaxe afin d'effectuer des tâches. Il s'agit d'un outil très puissant qui est utilisé dans une variété d'applications, allant de l'administration de systèmes au développement web et à la cybersécurité.

La CLI est souvent utilisée en combinaison avec d'autres API et langages de script tels que bash, PowerShell, Perl et Python, afin d'automatiser de nombreuses tâches informatiques et d'accroître l'efficacité opérationnelle des systèmes informatiques. En outre, l'interface de programmation est un élément essentiel des stratégies de cybersécurité, car c'est la principale méthode utilisée par les attaquants pour accéder aux réseaux, aux systèmes et aux applications.

En conclusion, l'interface de ligne de commande est un outil puissant et polyvalent, indispensable à tout utilisateur d'ordinateur. Elle est essentielle à toute stratégie de cybersécurité, car elle peut être utilisée pour accéder à des systèmes, les modifier et les contrôler. Avec son large éventail d'applications et sa capacité à automatiser de nombreux processus, il n'est pas surprenant qu'elle soit l'interface utilisateur préférée des utilisateurs expérimentés.