Un réseau de zombies est un ensemble de programmes informatiques connectés à Internet, appelés "bots", qui sont reliés entre eux pour accomplir une tâche ou une "mission" spécifique. Les botnets sont généralement utilisés comme outils pour mener des activités malveillantes telles que les attaques par déni de service distribué (DDoS), le spam, la fraude au clic et la distribution de logiciels malveillants et d'exploits. Les botnets peuvent être utilisés pour compromettre un réseau ou un système informatique en prenant le contrôle de tous les appareils connectés.

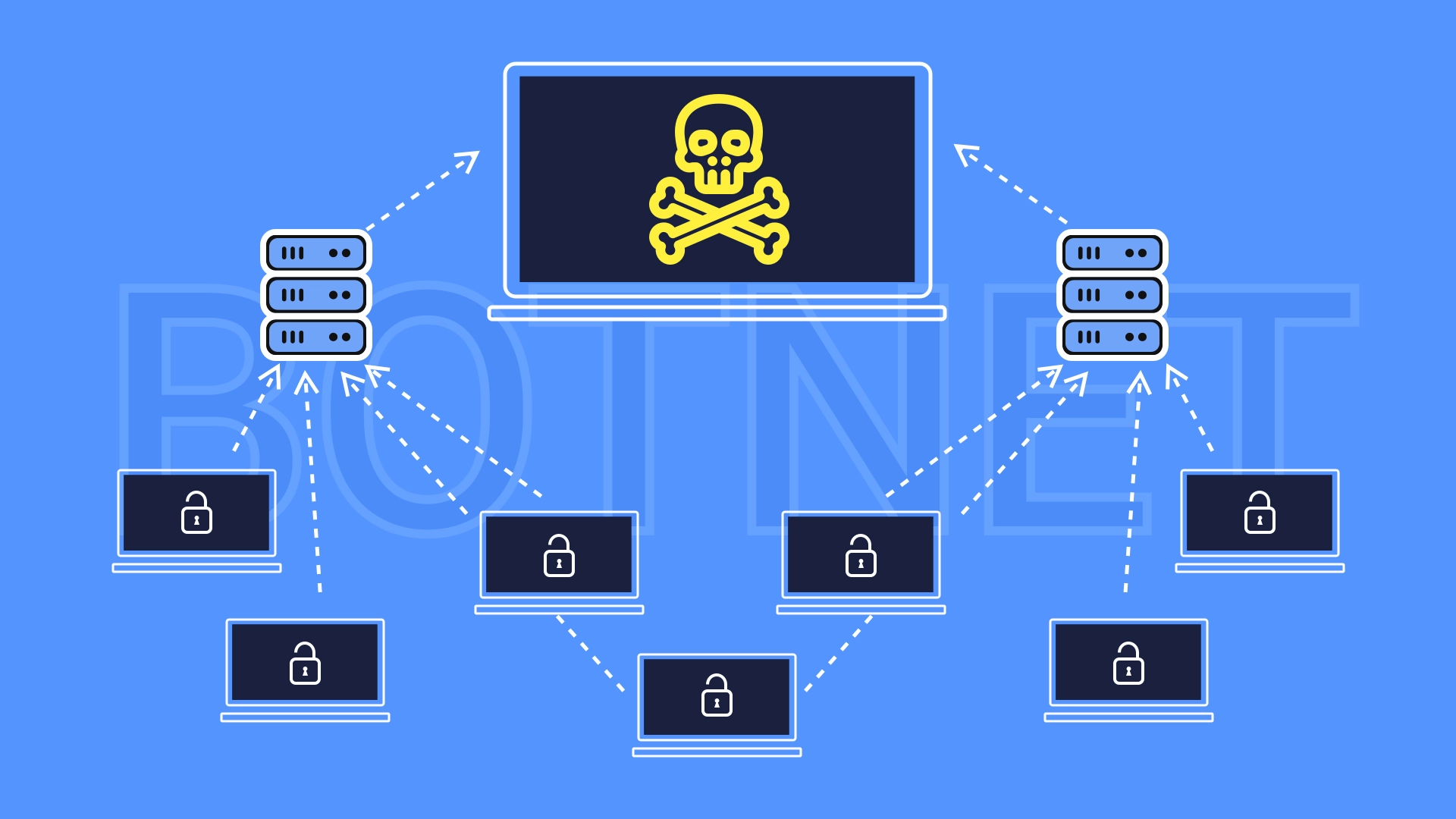

Les botnets peuvent être créés à l'aide de n'importe quel type de plateforme connectée à Internet, y compris les ordinateurs personnels, les appareils de l'Internet des objets (IoT) et les téléphones portables. Les bots sont généralement placés sous le contrôle d'un botmaster ou d'un ordinateur maître connecté à l'internet. Cet ordinateur maître est chargé de contrôler l'ensemble du botnet, qui peut être constitué de milliers, voire de millions d'appareils.

Un réseau de robots peut également être utilisé pour aider à la distribution de services web réguliers tels que l'optimisation des moteurs de recherche (SEO). Les réseaux de robots peuvent également être utilisés pour extraire des crypto-monnaies, forcer des mots de passe ou envoyer des courriers électroniques non sollicités. Le trafic des botnets peut être identifié en analysant la source du trafic entrant vers un serveur ou un site web particulier et peut être bloqué à l'aide de logiciels spécialisés et de pare-feu de réseau.

Afin de se protéger contre les réseaux de zombies, les utilisateurs doivent éviter de télécharger des pièces jointes suspectes, de naviguer sur des sites web suspects et de visiter des sites web compromis. Les logiciels antivirus et les systèmes de correction doivent être régulièrement mis à jour et contrôlés afin de détecter et de répondre aux éventuelles menaces des réseaux de zombies. En outre, le trafic réseau doit être surveillé activement et les activités suspectes doivent être signalées aux autorités compétentes.