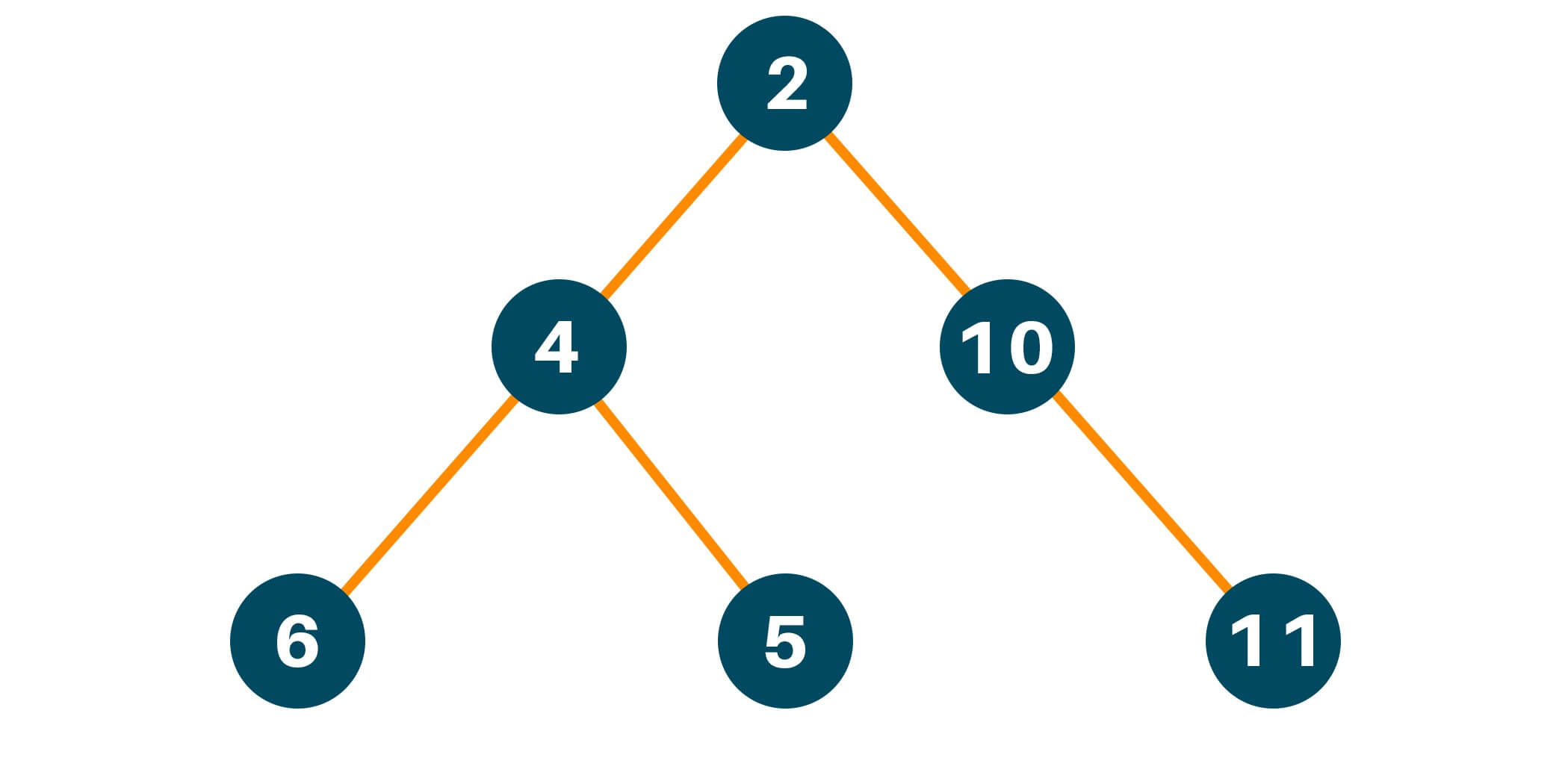

Un arbre binaire est un type de structure de données utilisé en programmation informatique et en cybersécurité. Il s'agit d'une structure hiérarchique qui organise les données en nœuds reliés par des arêtes, chaque nœud contenant une valeur de données et des pointeurs vers deux autres nœuds (ou "enfants"), appelés "enfants de gauche" et "enfants de droite". Les arbres binaires sont couramment utilisés dans de nombreux algorithmes de tri, de recherche et de manipulation de données.

L'idée d'un arbre binaire provient du concept de recherche binaire. La recherche binaire consiste à comparer une valeur d'entrée aux valeurs stockées dans l'arbre, puis, en fonction de la comparaison, à parcourir la branche appropriée de l'arbre. Cela permet de récupérer et de stocker efficacement les données sans avoir à parcourir de manière itérative tous les nœuds de l'arbre.

Les arbres binaires sont un exemple de structure de données auto-organisée, ce qui signifie que le processus de recherche de données est également le même processus d'insertion de nouvelles données dans l'arbre. Cette propriété d'auto-organisation signifie qu'un arbre binaire peut atteindre des performances optimales avec un effort minimal et un minimum de ressources de données.

Les arbres binaires sont également couramment utilisés en cryptographie. Les nœuds d'un arbre binaire peuvent être utilisés pour représenter le texte chiffré et les arêtes reliant les nœuds peuvent représenter le processus de cryptage et de décryptage. En parcourant l'arbre, il est possible de générer un texte chiffré unique qui devrait être difficile à déchiffrer sans accès aux clés de chiffrement correspondantes.

Contrairement à d'autres structures de données, les arbres binaires sont essentiels au fonctionnement efficace de nombreux algorithmes. Grâce aux arbres binaires, les ordinateurs sont en mesure d'effectuer des opérations rapides et précises avec un minimum d'effort. C'est pourquoi les arbres binaires sont une structure de données populaire et utile dans la programmation informatique et la cybersécurité.