El encabezado del archivo Portable Executable (PE) es una parte esencial del sistema operativo Microsoft Windows, que le permite reconocer el tipo de aplicación o archivo que se está utilizando. Es un componente crítico del sistema operativo Windows destinado a permitir la protección y proteger la integridad del código y los datos.

PE es la abreviatura de Portable Executable, y se utiliza para referirse a un tipo de archivo ejecutable que se encuentra en los sistemas operativos basados en Windows, como Windows 98, Windows XP, Windows 2000 y Windows Vista. Es el formato de archivo ejecutable estándar utilizado por Microsoft Windows, y también suele denominarse archivo EXE, así como archivo MZ.

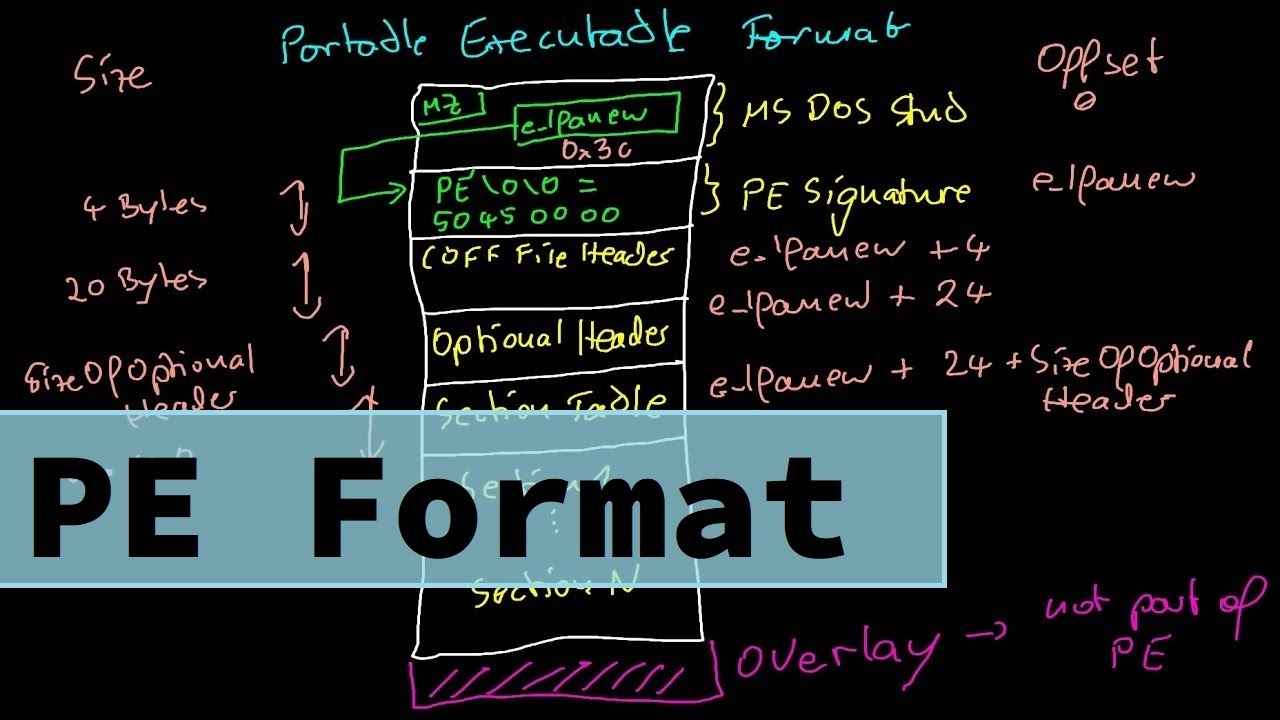

El formato PE consta de varios componentes, como la cabecera, las tablas de sección, la tabla de exportación y la tabla de importación, que almacenan información relevante sobre el archivo. La cabecera es la información más importante, ya que es la que utiliza el sistema operativo Windows cuando carga el archivo. La cabecera contiene información como la ubicación del punto de entrada del programa, el número y tipo de secciones y el tamaño de la cabecera opcional.

Las tablas de sección contienen información sobre las distintas secciones del archivo, como la sección de código, la sección de datos, la sección de importación y la sección de recursos. Estas secciones pueden almacenar diferentes tipos de código ejecutable, datos e información de configuración. La tabla de exportación almacena información relacionada con las funciones y los datos que se pueden llamar desde programas externos. La tabla de importación almacena información sobre las funciones y datos que deben importarse desde otro programa.

La cabecera PE es importante para la integridad del archivo, ya que puede ayudar a protegerlo contra manipulaciones malintencionadas. También es una medida de seguridad importante, ya que Windows no ejecutará aplicaciones que no tengan cabeceras PE válidas. Al tener una cabecera PE válida, Windows puede garantizar que la aplicación es válida y evitar que se ejecute software malintencionado en un ordenador.