Machine-to-Machine (abreviado M2M) es un tipo avanzado de tecnología que permite la comunicación directa entre dos o más máquinas. Cada vez es más popular como medio eficaz y rentable para que las empresas supervisen, respondan y controlen sus datos y redes.

La tecnología M2M se ha utilizado en una gran variedad de aplicaciones desde principios de los años ochenta. Puede utilizarse para controlar dispositivos a distancia, automatizar tareas, aumentar la eficiencia y mejorar la experiencia del cliente. Además de estos beneficios, M2M también puede ayudar en la seguridad, con su capacidad para ayudar a detectar y prevenir cualquier acceso o actividad no autorizada.

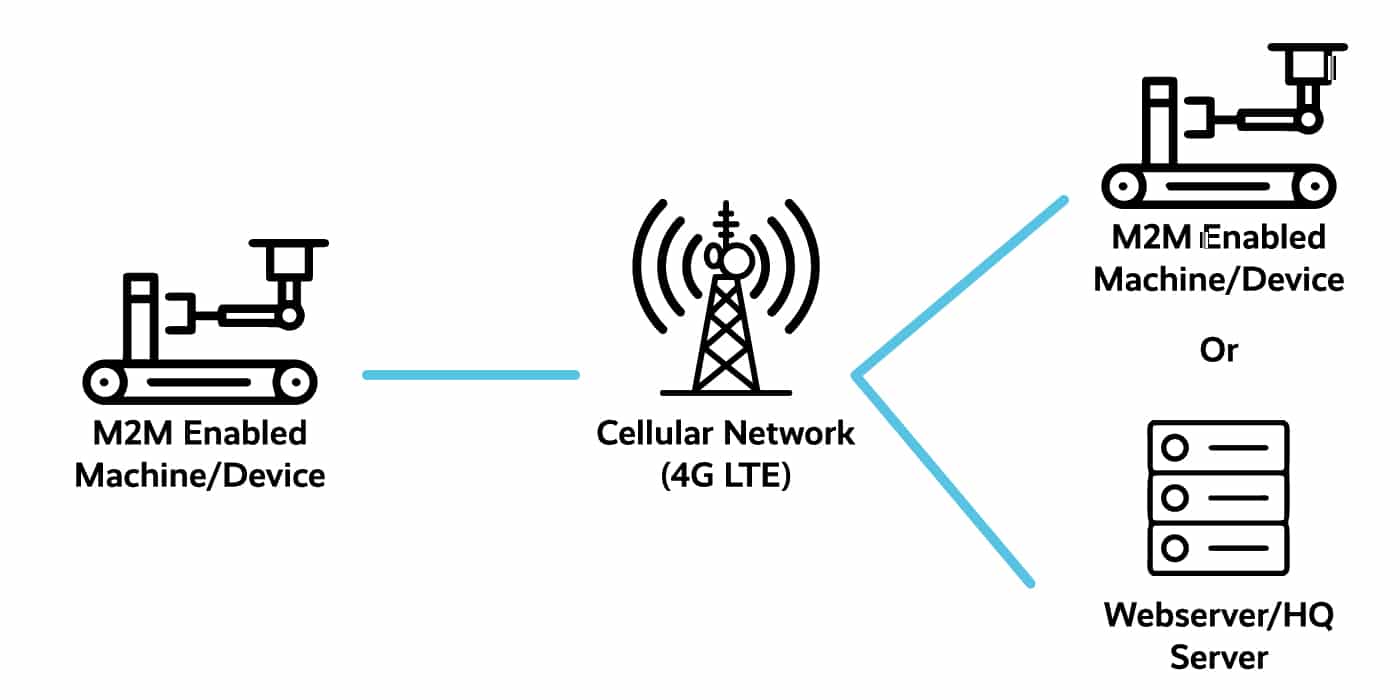

M2M suele utilizar dos formas de comunicación: por cable e inalámbrica. La tecnología M2M por cable utiliza líneas eléctricas, Ethernet, cables de fibra óptica y enlaces de cables de cobre. Por otro lado, la M2M inalámbrica utiliza redes de radiofrecuencia (RF) de corto alcance como LoRaWAN, 3G, 4G y Wi-Fi.

Para utilizar M2M, es necesario conectar dos máquinas que se encuentren físicamente cerca la una de la otra. Esta conexión la permite una pieza de hardware conocida como "pasarela máquina a máquina (M2M)". Esta pasarela es responsable de la conversión de datos, la gestión de protocolos, la encriptación y la transmisión de datos.

Una vez establecida la conexión, cada máquina envía y recibe datos en forma de paquetes de información digital. Los datos se analizan automáticamente, lo que permite a las máquinas tomar decisiones inteligentes y emprender acciones en función de los datos solicitados o recibidos.

M2M es cada vez más importante en el mundo empresarial. Al permitir a las empresas combinar todos sus dispositivos y controlarlos desde un único lugar, ofrece un enorme ahorro de costes y simplifica el proceso de gestión y control de datos.

La tecnología M2M es cada vez más popular y sin duda será una tecnología importante para las empresas en los próximos años. A medida que avanza la tecnología, las organizaciones deben estar atentas a las soluciones M2M implementadas estratégicamente, ya que pueden ser una de las herramientas más poderosas para ayudarlas a ser más eficientes y seguras.